IDaaSとは

増え続けるIDによって企業のセキュリティー確保はますます困難に

- セキュリティー対策について

2018年07月25日

- クラウドセキュリティー

クラウドサービスの利用が広がったことで、複数のユーザーIDをどう効率的に管理するかが課題になってきました。ユーザーはクラウドサービスごとにパスワードを覚えなければならないことに不便を感じ、管理者は増え続けるクラウドサービスのID管理に手を焼いています。

管理が不適切なまま放置されると、ユーザーが簡単なパスワードを設定するようになり、セキュリティーリスクが増大することは容易に想像がつきます。実際、1つのパスワードが破られ、そのパスワードを使っている他のサービスのアカウントが根こそぎ乗っ取られる、重要情報が漏えいしてしまう、というケースも増えています。

そうした中、クラウド時代のID管理の課題を解決するものとして注目を集めているのが「IDaaS(ID as a Service)」です。

ID管理のクラウドサービス「IDaaS」が解決する3つの課題とは

IDaaSは、企業のID管理などの認証基盤をクラウド上から提供するサービスです。企業の認証基盤はこれまで、Active Directory(AD)やLDAP Serverなどをベースに構築されてきました。IDaaSはこうした認証基盤の基本要件を備えつつ、さらに、シングルサインオン(SSO)や多要素認証、IDライフサイクル管理、グループ/グローバルでの統合ID管理などの機能も合わせて提供するものです。IDaaSは多くの企業が抱えている「ID管理の3つの課題」を解決します。

- 1増え続けるクラウドアプリケーションへの対応

- 2働き方改革への対応

- 3グループ、グローバル、M&Aへの対応

1.増え続けるクラウドアプリケーションへの対応

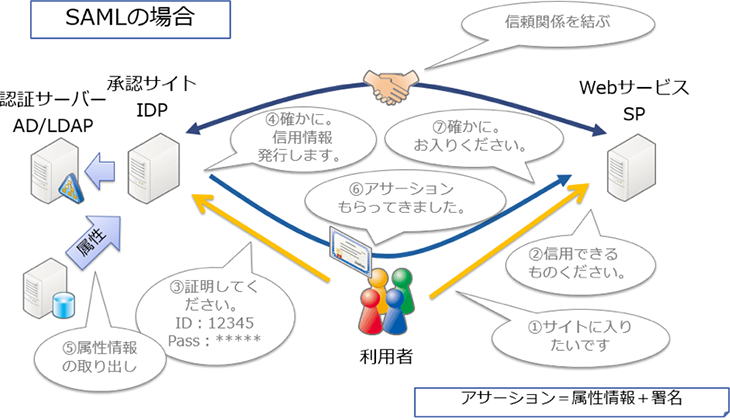

まず挙げられるのが、増え続けるクラウドサービスへの対応です。IT管理者の多くは、複数のID/パスワードの管理に悩み、セキュリティーリスクが増大することに懸念を持っています。そこで、IDaaSでは「SAML」と呼ばれる認証の仕組みを使って、1回のログイン認証のみで複数のクラウドサービスを利用できるSSOを実現します。その際、クラウド側のサービスプロバイダーにパスワードを保存しなくてもよいというメリットがあります。

SAMLの仕組みを示したのが下記の図です。SaaSのサービスプロバイダー(SP)は、ユーザーからアクセスを求められると認証情報のIDプロバイダー (IDP)に問い合わせ、アサーションと呼ばれる認証情報を引き渡すことで認証します。

フェデレーション認証

このSAML認証におけるIDPの役割を担うのがIDaaSです。IDaaS側で認証、照合を行うため、サービスプロバイダー側にパスワードは不要です。ユーザーや管理者は、パスワードの生成、記憶、入力、変更など運用から解放されるのです。

また、ID管理にまつわる作業には、社員の入社、定年退職、人事異動などのイベントに応じて、ユーザー情報をアプリケーション間に同期する必要があります。IDaaSのなかには、こうしたIDのプロビジョニングやIDライフサイクル管理に対応した機能を提供するサービスもあります。

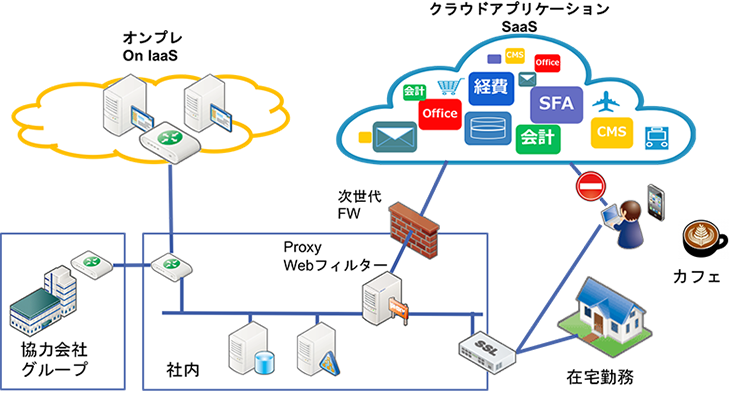

2.働き方改革への対応

2つめの課題は、働き方改革への対応です。仕事の生産性向上のために、自宅やカフェ、通勤や移動時の電車内などでも仕事ができるようにする環境を構築することがポイントです。しかし、こうした環境は、従来のようなVPNゲートウエーの構築だけでは利便性が十分ではありません。

例えば、従来のVPN環境では、スマートフォンのネーティブアプリの利用が難しいケースがあります。また、利用する場所やデバイスに応じて接続の安全性を確認したり、条件に応じて多要素認証を行ったりすることもできません。

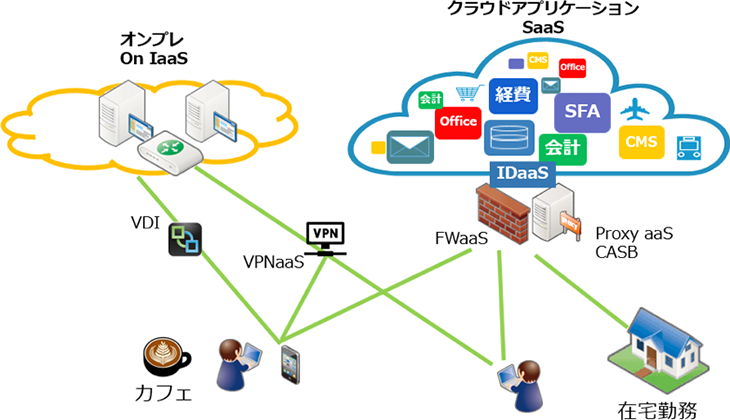

IDaaSでは、既存の認証基盤の機能に加え、条件に応じたアクセス制限や多要素認証を機能として追加することができます。具体的には、認証の際に接続環境を判断して、社内からのアクセスではID/パスワード認証と統合Windows認証を、社外からではもう1つの認証要素を加えて認証するということが可能です。また、スマートフォンのアプリをタップすると、IDaaSにリダイレクトし、ID/パスワードに加えTouchIDの指紋認証を要求するということも可能です。

今までの環境

-

今までのセキュリティー対策は出口を一本化

-

社外、ブランチはWANやSSLVPNで接続

求められる環境

-

どこからでも直接サービスにアクセス

-

WindowsでもiPhoneでもMacでも

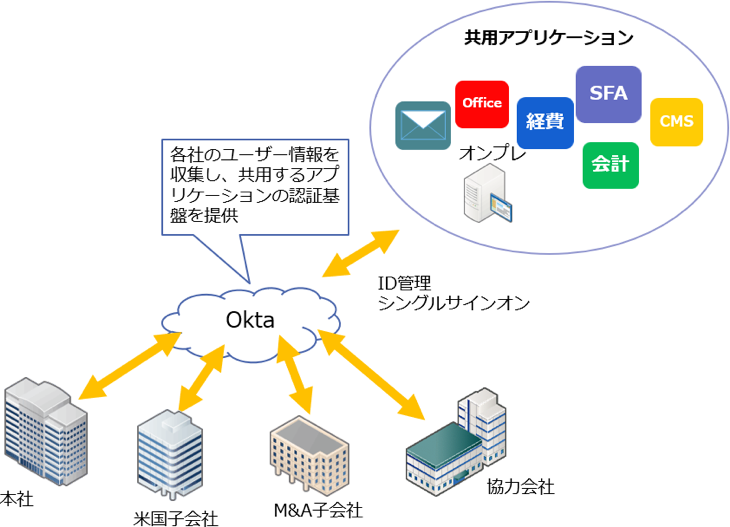

3.グループ、グローバル、M&Aへの対応

IDaaSは、世界中からアクセスできるため、グループ企業やグローバルでバラバラだった認証基盤を容易に統合できます。それにより、異なる組織間でのコラボレーションやシナジー向上を期待できます。また、IDを集中管理することで、ガバナンスやコンプライアンスを向上させることができます。

ポイントになるのが、既存のオンプレミスのADとの連携です。IDaaSのなかには、各地域のADをそのまま生かし、AD情報をIDaaSに連携することで、認証をADのまま、アカウント情報の統合をIDaaSで行うということが可能です。IDaaSへの連携にすることで、これまで年単位の時間がかかっていた統合作業を短縮化したり、M&Aによる急なグループ企業の拡大などにも対応できるようになります。

グループ&グローバル統合 ID基盤

- グループ、グローバルの認証基盤統合

- 業務提携、M&Aによる認証基盤連携

- 必要な機能

- ユーザー情報管理

- マッピング

- AD認証

- シングルサインオン

IDaaSの選定ポイントと代表的な3サービス

IDaaSは、どのような基準で選定すればよいでしょうか。認証という企業の重要な基盤となるサービスであり、企業ごとにさまざまな要件が求められます。ここでは、大きく2つの要件に絞って見ていきます。

IDaaS選定のポイント1 :【安全性】

-

第三者機関の認定の有無

-

実績(ユーザー数)の多さ

-

透明性を表す開示レポートの有無

IDaaSは、ユーザーの認証情報を管理するクラウドセキュリティーにおいて最も重要な基盤です。SSOの唯一の認証であるため、IDaaSのサービスが停止するとすべてのクラウドサービスにアクセスできない事態に陥ります。

そのため、選定にあたっては、そのサービスの安全性が十分に担保されているかどうかを確認することが重要です。安全性を証明することは難しいのですが、できるだけ多くの情報を収集し、リスクに対してどのような対処を行っているかを確認していきます。第三者機関の認定、提供しているユーザー数やサービスの提供期間などの実績、透明性に関する開示レポートなどを見て、総合的に判断していくことが求められます。

IDaaS選定のポイント2: 【拡張性】

-

多様な接続方法の有無

-

多様なデバイスやブラウザーへの対応の有無

-

連携機能の充実度

IDaaSは、あらゆるアプリケーションの中心となるため、拡張性に優れていることが重要です。さまざまなアプリケーションとの接続方法が用意されているか、あらゆるデバイスやブラウザーに対応しているか、連携のための機能が充実しているかをチェックすることが求められます。

例えば、SAMLだけでなく、OpenID® ConnectやWS-Federationなどに対応しているかどうか、また、SSO基盤として導入するならば、モダンな認証だけでなく、従来のID/パスワードでの認証への対応力も必要です。例えば、ID/パスワードの代行入力、グループコードの入力などです。

このほか、人事情報が更新されるとその情報をIDaaSが受け取り、各システムとの同期をとるようなシステムな機能を備えているかもチェックするポイントです。

代表的なIDaaSサービスとその特徴

Microsoft® Azure Active Directory (Azure AD)

Office 365の契約で利用できるため最も利用されているIDaaSです。クラウドサービスへのSSO機能も提供されているほか、機能を拡充したAzure AD Premiumも提供されています。実績あるサービスですが、従来型アプリケーションとのSSOはやや難しい面があります。

VMware Workspace One

エンタープライズモビリティー管理(EMM)製品「VMware Airwatch®」と、ID管理やSSO機能を提供する「VMware Identity Manager™」などで構成するソリューションです。「VMware Horizon® Enterprise Edition」を加えた高機能版も提供されています。エンタープライズ環境のマルチデバイス、マルチワークプレース環境に幅広く対応します。

Okta(オクタ)

米国ではIDaaSの代名詞的な存在です。調査会社の発表では、4年連続IDaaSのリーダーに位置づけられています。SSOの対応範囲が広く、ID管理や多要素認証の機能が充実していることが特徴です。

ハイブリット構成

1つのソリューションですべてをカバーすることが難しい場合は、ハイブリッド構成が求められます。例えば、モバイルデバイス管理はWorkspace Oneをベースに管理し、SSOはOktaを利用するという選択もあります。適材適所でサービスを組み合わせることで、メリットを引き出します。

ユニアデックスの強み

1.SaaS連携の豊富な実績

IDaaSは単独で導入されるケースよりも、Concurやboxなどの導入の際、それら認証を連携するために導入されるのがほとんどです。接続できるデバイスの制限、利用環境ごとにアプリケーションへの接続制限などを設ける際、IDaaSだけでは実現できない場合もあります。ユニアデックスは豊富な導入実績とコンサルティングで、解決に導きます。

2.iPhoneからの接続ノウハウ

boxやConcurへの接続をウェブブラウザーからだけではなく、iPhone用アプリからもSSOを実現します。Oktaを利用し、公開サーバー無しに社内のADと容易に連携することが可能です。またApple社製品の管理ツールであるJamf※との連携により、会社が許可したデバイスのみに接続を制限することも可能です。

- ※ Jamf:Apple社製品専用のデバイス管理サービス。iOSをはじめMacOX、tvOSにも対応。端末の設定をクラウドで一元的に管理することが可能です。

3.Zscaler Private Access(ZPA)との連携

ZPAとはSSLVPNの機能をクラウドで提供するサービスです。従来のゲートウェイ型とは異なり、社内ネットワークに接続サーバーを設置し、アウトバウンド通信でZPAクラウドに接続します。ZPAにOktaの認証機能を合わせることで、ADとの連携や多要素認証を可能にします。

4.AzureAD構築事例

Office 365エンタープライズ導入支援サービスとして、多くのAzureAD構築実績もあります。グローバル企業ではADが分散されていることが多く、Office 365をシングルテナントで接続するには工夫が必要です。ユニアデックスの構築ノウハウによりADの統合をせず、短納期で認証基盤を整備して導入することに成功しました。

5.モバイル&クラウドに最適なソリューションを展開

ユニアデックスはVMware Horizon Viewの導入を数多く手がけてきたことに加え、WorkspaceOneも提供を開始し、進化したソリューションをお届けできます。WorkspaceOneは従来のモバイルデバイス管理のAirwatchに、ID管理とSSO、仮想デスクトップ機能が追加され、さまざまなデバイスや場所から最も使いやすい環境を提供できるソリューションです。会社に戻らない社員のPC管理も可能とするなど、ユニアデックスは、働き方変革にマッチしたソリューションを提案してまいります。

まとめ

ユニアデックスは貴社のご要望・仕様をヒアリングさせていただき、IDaaSを中心にSaaS連携、デバイス管理などをトータルコーディネーションいたします。また、CASBにも注力し、企業のクラウドセキュリティーを推進してまいります。

- ※ 本文中に登場するベンダー、商品名は、各社の商標または登録商標です。

資料ダウンロード

お問い合わせ

お客さまの立場で考えた、

最適なソリューションをご提供いたします。

お気軽にお問い合わせください。