マンガでわかる「サーバー選びの新基準」-PDoS攻撃からサーバーを守れ!-

目の前に迫る新たな脅威

情報窃盗からシステム破壊へ

有識者もPDoS攻撃のリスクを警告

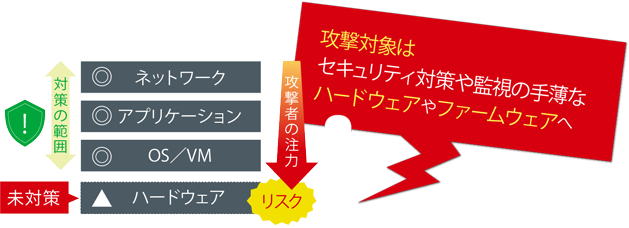

2017年6月に開催されたグローバルイベント「HPE Discover 2017」では、米連邦捜査局(FBI)のコンピュータサイエンティストが「ほとんどの企業でBIOSやファームウェアに対する攻撃への備えができていない」と警告しました。

また、National Institute of Standards and Technology(アメリカ国立標準技術研究所)が発行する「Special Publication 800-147B(Draft)」では、「従来のサイバー攻撃に加えてハードウェアのファームウェアレベルに対するアタックがますます拡大する」と報告されています。PDoS攻撃は対岸の火事ではないのです。

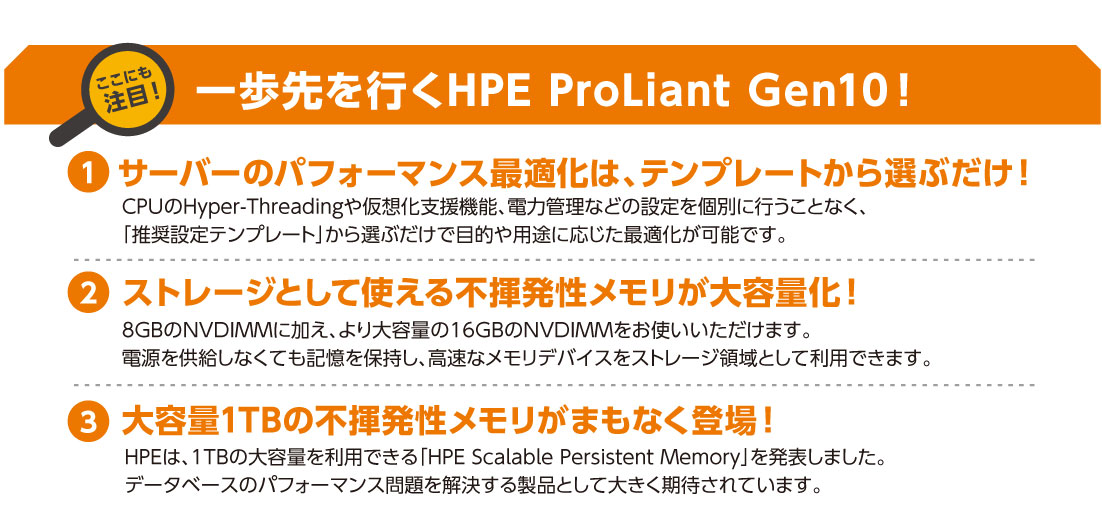

世界標準の安心サーバー HPE ProLiant Gen10

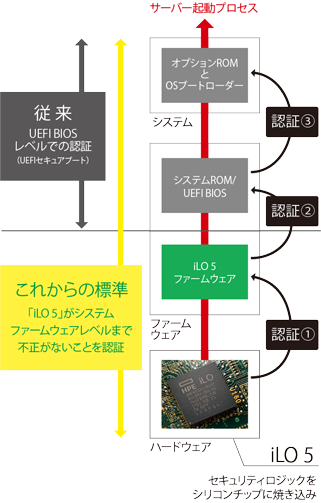

HPE ProLiant Gen10は、ラックマウント型、ブレード型、卓上型、高密度スケールアウト型など幅広いラインアップで登場しました。すべてのHPE ProLiant Gen10に共通しているのは、マネジメントプロセッサー「Integrated Lights-Out 5(iLO 5)」を搭載していること。「iLO 5」は、HPEが独自に設計したASIC(特定用途向け集積回路)であり、HPE ProLiant Gen 10が他のサーバーと異なる最大のポイントです。 「iLO 5」には、ハードウェア主導のセキュリティを実現する機能が、論理回路として1つのシリコンチップ上に焼き込まれています。システムファームウェアの改ざんのリスクを排除し、さらにオンラインでファームウェア改ざんを検知し、健全な状態に復旧可能な「Silicon Root of Trust(シリコンレベルの信頼性)」を備えたサーバー製品は、HPE ProLiant Gen10だけです。信頼性のレベルが違います。

これからの標準!! Silicon Root of Trust(シリコンレベルの信頼性)

マネジメントプロセッサー 「iLO 5」

- セキュリティロジックをシリコンチップに焼き込み!

- ロジックの改変、模倣が不可能!

- 設計から開発までHPEが完全に管理!

- ※TPM(Trusted Platform Module)のような他のセキュリティチップでは、BIOS以上の動作やOS起動時のチェックに限られていることにご注意ください。深いレベルのシステムファームウェアや、サーバー起動後・運用段階の改ざんに対してはリスクが残ります。

Silicon Root of Trust シリコンレベルの信頼性とは

HPE ProLiant Gen10が搭載する独自のシリコンチップ「iLO 5」は、サーバーのライフサイクル全体を一貫してセキュアにすることができます。

たとえば、マルウェアの感染や改ざんが確認された場合にはサーバーは起動しません。

さらに、システム稼働中にファームウェアの問題をオンラインで検知することができ、自動または手動で復旧させることも可能です。

Protect(防御)

「iLO 5」は、ファームウェアのセキュリティ問題を解決する最も確実な方法を実現しました。改変不可能なシリコンチップ(iLO 5)を起点に、デジタル署名を利用して、正しいファームウェアによる安全なプロセスでサーバーが起動します。

- 1シリコンチップ(iLO 5)に焼き込まれたセキュリティロジックに基づき、 iLO5自身のファームウェアのデジタル署名を参照して認証

- 2HPE iLO5ファームウェアがシステムROM(UEFI)を認証

- 3UEFIセキュアブートによりオプションROMとOSブートローダーを認証

Detect(検知)

「iLO 5」は、ファームウェアの改ざんをオンラインで検知できることができます。稼働中のHPE Gen10 サーバーで任意のタイミングで改ざん検知を実行することも、スケジュールを設定して定期的な自動検知を設定することもできます。

Recover(復旧)

ファームウェアの正常・異常などのステータスは「iLO 5」の管理画面から確認できます。もし異常が検知されたときは、直前の正常なファームウェアに自動または手動で戻すことができます。

このように「iLO 5」は、サーバーの安全な起動(Protect)から、サーバー稼働中の不正検知(Detect)、健全な状態への復旧(Recover)までを実現。サーバーのライフサイクル全体を一貫してセキュアに保ちます。

HPE ProLiant Gen10「サーバー選びの新基準」