ゼロトラストとは?をわかりやすく教えて!従来のセキュリティー対策との違いも解説

- お役立ち情報

2022年03月29日

- ゼロトラスト

- セキュリティー

ゼロトラストとは「すべてを信用せず、常に確認する」

Never trust, always verify.

セキュリティー関連のワードとして最近よく耳にする"ゼロトラスト"。実はこの言葉がはじめて登場したのは10年以上前のことです。諸説ありますが、2009年、当時Forrester ResearchのアナリストであったJohn Kindervag氏が、これからのセキュリティー対策の考え方(コンセプト)として"Never trust, always verify."を提唱したのが起源という説が有力です。

ゼロデイ攻撃や標的型攻撃など新たな脅威が次々と登場するなか、セキュリティー対策が後手後手となり、もはやこのツールを導入すれば大丈夫と言えるものがない状況において、「データ資産に対するすべてのアクセスを信用せず、アクセスのたびに確認する」ことを基本としてサイバーセキュリティーを見直すべきと主張したのです。ちなみにJohn Kindervag氏は、ゼロトラストを構成する3つの原則として下記を提示しています。

- 1すべてのリソースは、場所に関係なく、安全な方法でアクセス

- 2アクセス制御は役割に応じて厳密に実施

- 3すべてのトラフィックをログに記録し、確認する

クラウドシフトと、リモートワーク・テレワークの拡大が後押し

"モグラたたき"状態に陥り、出口の見えないセキュリティー対策に疲弊していた企業に向け、新たにどんな脅威が登場しても対応できる原則を提示したゼロトラストですが、当時は幅広い支持を得るには至りませんでした。それから10年近くを経た今注目されているのには、主に2つの理由(背景)があります。

1つはオンプレミスからクラウドへの移行が進んだこと。もう1つは、コロナ禍の影響もあってリモートワーク・テレワーク導入が急拡大したことです。この2つによって、企業が守るべき情報資産が社内から社外(クラウドや持ち出し端末)へと拡散し、社内ネットワークを"信頼できる安全な領域"と位置づけ、社外(インターネット)との境界の守りを固める、いわゆる境界防御型セキュリティー対策が意味をなさなくなってきたのです。

テレワークの社員が、インターネットを利用する際のセキュリティーをどう担保するか、クラウド上に置かれている重要な情報資産を不正アクセスからどう守るか、といった課題の解決策として、誰が、どの場所から、どの端末・ネットワークで、情報資産にアクセスしても信用せず、すべてをチェックするというゼロトラストの考え方や、その考え方に基づき、各社が提供するソリューションやサービスに注目が集まっています。

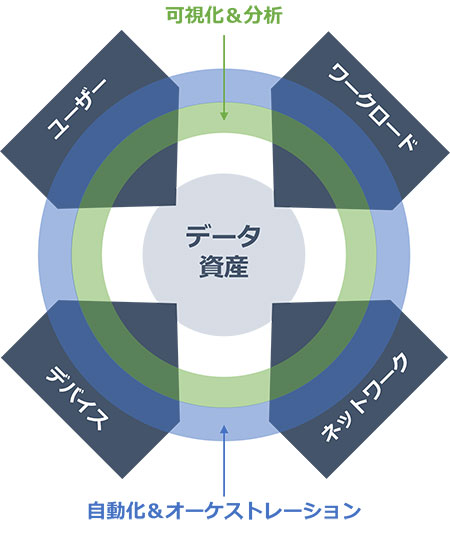

Zero Trust Extended Ecosystem

Forrester社はその後、ゼロトラストの概念をフレームワークに発展させた"Zero Trust Extended Ecosystem"を発表しました。このフレームワークでは、守るべきデータ(情報資産)を中心に据えた対策領域は、データにアクセスする人やデバイスはもちろん、ネットワークやワークロードまで広範におよぶことを踏まえ、厳格なユーザー認証、健全性も含めたデバイスの検証、ネットワークとワークロードのアクセス制御のすべてが正常に機能しているかを監視&分析し統合的に管理していく必要があるとしています。

NIST Zero Trust Architecture(NIST SP 800-207)

2020年8月には、米国国立標準技術研究所(NIST)がゼロトラスト・アーキテクチャーを公開しました。そのなかで、ゼロトラストおよびゼロトラスト・アーキテクチャーについて、「ゼロトラストは、ネットワークが侵害されている場合であっても、情報システムやサービスにおいて、各リクエストを正確かつ最小の権限となるように、アクセス判断する際の不確実性を最小化するために設計された概念とアイデアの集合体のことである。ゼロトラスト・アーキテクチャーは、ゼロトラストの概念を利用し、コンポーネントの関係、ワークフロー計画、アクセスポリシーなどを含むサイバーセキュリティー計画のことである」と定義しています。その上で、ゼロトラストの基本理念として下記7項目を掲げています。

- 1すべてのデータとコンピューターサービスをリソースとみなす

- 2ネットワークの場所に関わらず、すべての通信を保護する

- 3企業リソースへのアクセスは、セッションごとに許可する

- 4リソースへのアクセスは、ふるまいや動的ポリシー(IDやアプリ、識別可能なクライアントの状態、アクセス先)によって決定する

- 5所有および関連するすべてのデバイスは、可能な限りもっとも安全な状態とし、資産を監視して、状態を維持する

- 6すべてのリソースの認証と認可は、アクセス許可の前に動的に厳密に行う

- 7ネットワークインフラと通信の、現在の状態に関する情報をできるだけ多く収集し、それを使用して企業はセキュリティーの状態を改善する

これを受け米国政府は、2021年5月、国内のサイバーセキュリティーの強化を目的とする大統領令を発令。ゼロトラスト・アーキテクチャーの導入計画を策定するよう求めています。

ゼロトラストの難しさ(デメリット)

「認証」「検知・防御」「可視化・分析」の網羅的対策が必要

クラウド活用・テレワーク導入を進める際のセキュリティー対策として期待が高まるゼロトラスト・ソリューションですが、その導入は決して簡単ではありません。これまでのセキュリティー対策とはまったく異なるアプローチをとるため、まずはゼロトラストの考え方(概念)について正しく理解する必要があります。その上で、ゼロトラストの考え方を実現するツール(主としてセキュリティーSaaS製品)を導入することになりますが、新規導入となるものが多く、当然大きな追加投資をともないます。問題は、対策すべき領域が広く導入するツールの種類や数が多いことです。

ゼロトラストでは「認証」「検知・防御」「可視化・分析」といったセキュリティー機能を網羅的に実装し、企業のセキュリティーポリシーにあわせ厳格に設定・運用する必要があります。各機能については、クラウドネイティブな「IDaaS(Identity as a Service)」「SWG(Secure Web Gateway)」「ZTNA(Zero Trust Network Access)」「CASB(Cloud Access Security Broker)」「EDR(Endpoint Detection and Response)」「SIEM(Security Information and Event Management)」などのセキュリティーSaaS製品を組み合わせて利用するのが一般的です。

-

IDaaS:クラウド上でIDを管理するサービス。退職や異動による権限の変更・削除のオペレーションミスやなりすましを防ぎます。また本人を厳格に承認するための多要素認証や、利用者の負担を軽減するシングルサインオンなど、クラウドサービスへのセキュアアクセスに不可欠な機能も備えています。

-

SWG:URLやアプリケーションフィルター、アンチウイルス、サンドボックスなどの機能をクラウド型で提供するサービス。クラウド型プロキシーによって、場所や接続環境を問わずセキュリティーポリシーを適用でき、悪意あるコードやスクリプト、マルウエアなど脅威を判定し通信を遮断します。

-

ZTNA:ゼロトラストの考え方に基づき、データやアプリケーションへのアクセス制御を一元的に管理するソリューション。マルウエアのラテラルムーブメント(水平移動)による感染拡大を防ぎます。

-

CASB:クラウドサービスユーザーとクラウドアプリケーションの間に位置し、すべてのアクティビティーを監視してセキュリティーポリシーを適用するソフトウエア。シャドーITやクラウドリスクのレーティングに基づきポリシーを作成し、企業ガバナンスを維持します。

-

EDR:エンドポイント(PC、スマホ、サーバーなどのデバイス)の状況を監視して、マルウエア感染によってもたらされる不審なふるまいを検知し対処するソリューションです。

-

SIEM:セキュリティー情報管理とセキュリティーイベント管理の両機能を併せ持ち、ファイアーウォール、IDS、IPSなどのログデータやセキュリティーアラートをリアルタイム分析。重大なインシデントを検知し通知するサービスです。クラウド型で提供されるので、柔軟にリソースを拡張でき、SWG、EDR、IDaaSなどのログをクラウド to クラウドで転送可能です。

IDaaSが導入済みなら、SWGの導入からスタート

上記製品群を導入し、統合的に運用することで実現するゼロトラストですが、さすがに一挙にすべて整備するのはハードルが高すぎる...という企業も多いと思います。情報資産のクラウド移行が進み、そこに社内外からさまざまな端末でアクセスする状況では、"すべてのアクセスを信用しない"ゼロトラストの考え方に基づき、まずは認証を強化する必要があります。ただし、以前Office 365を導入した際にAzure ADを導入したなど、すでにIDaaSを導入しているケースでは、SWGの導入を検討するとよいでしょう。クラウド型のSWGを導入することで、場所や端末を問わずセキュアなインターネットダイレクトアクセスが可能になり、従来のアプライアンス+VPNでありがちな社内NWを経由することで起こる"アクセス集中によるパフォーマンス低下"も回避。セキュリティー強化とパフォーマンス向上の両立を実現します。

認証+検知・防御で終わらせず、継続的な可視化・分析が必要

上述の既存IDaaSをそのまま利用するケースでは、その後のクラウド移行推進やテレワーク拡大の計画を踏まえ、必要に応じ、「Okta」や「Azure AD Premium」など、より多くのクラウドサービスと連携でき、シングルサインオン、アカウントライフサイクル管理が可能なIDaaSへのリプレイスを検討するとよいでしょう。

さらに忘れてはいけないのが、IDaaSによる認証強化やSWGによるセキュアネットワークアクセスに加え、CASBやSIEMを導入して可視化・分析の仕組みを整えることです。ゼロトラストに限らず、セキュリティー対策全般について言えることですが、ツールを導入して終了ではなく、導入後に最適な状態を保ち続ける運用こそが重要です。

また、ゼロトラストを実現するセキュリティーSaaS製品は進化のスピードが早く、知らないうちに新たな機能が追加されていた...といったことも多くあります。常に最新情報に目を光らせ、各ツールを使いこなしていく運用が求められます。

ここまで、ゼロトラストとは何か、どんな点に留意して、どう導入すればよいか、紹介してきました。従来のセキュリティー対策とは考え方が根本的に異なり、全体設計の見直しが必要となるだけに、これから検討する企業にとってのハードルはかなり高いと言わざるを得ません。ユニアデックスでは、ゼロトラストに必要なセキュリティーSaaS製品をベスト・オブ・ブリードで取り揃え、お客さまのニーズにあわせたワンストップ導入支援サービスを提供しています。興味はあるが、何からはじめたらいいか分からない...という企業の方は、ぜひ、お気軽にご相談ください。

関連ソリューション

関連情報

関連コラム

お問い合わせ

お客さまの立場で考えた、

最適なソリューションをご提供いたします。

お気軽にお問い合わせください。