1分で分かるかも?「ZTNA/SDP」

~VPNのその先へ~

- 1分でふんわり分かるかも?

2020年06月12日

さぁ、やってきました1分でふんわり分かるかも?略して分分(ふんわか)シリーズ!今回は「ZTNA/SDP」!

以前「SASE」についてのブログを書きましたが、その時に登場した機能の一つが「ZTNA/SDP」です。ZTNAはZero Trust Network Accessの略であり、SDPはSoftware Defined Perimeterの略となっています。それぞれ全く違う名称ですが実は同じソリューションを表しています。

このソリューションは「Zero Trust」とあるように「何事も疑ってかかる」という要素が存在します。主にユーザーがあるリモートから社内アプリケーションに接続するときに活躍するセキュリティーソリューションです。

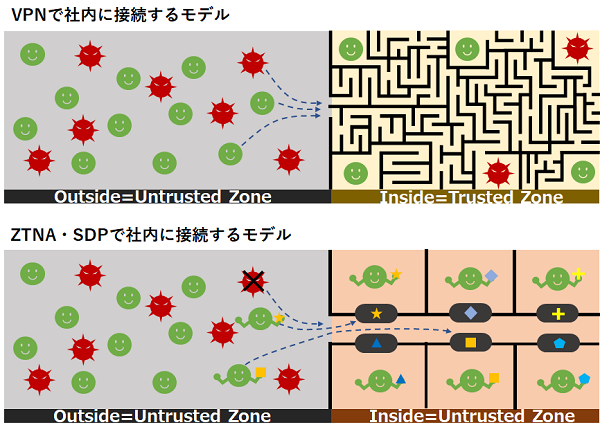

リモートから社内アプリケーションに接続する場合、VPNを利用して社内ネットワークに接続することが多いと思います。VPNのデメリットとしては悪意のある攻撃者がVPNを通してネットワークに侵入してくると全体が危険に侵されてしまうというところです。もちろん社内ネットワークはアクセス制御が施されており以下の図のように迷路のようになっていますが、攻撃者としてはそんなことお構いなしに時間をかけて侵入範囲を広げていきます。

一方でZTNAはアプリケーション毎に細分化されており、それぞれのアプリケーションにアクセスするためにはその人が本当にそのアプリケーションにアクセスする権限があるのか、もしくはポリシーに基づいて正しくアクセスしているかといったことをチェックしたうえでアクセスの許可を行います。

製品によりチェックする項目(属性)は異なりますが、例えば以下のような点をチェックします。

- 証明書を保持しているか正しい時間帯であるか

- 正しい場所からアクセスしているか

- 正しいデバイスでアクセスしているか

- デバイスにアンチウイルスのソフトは入っているか

- ディスクが暗号化されているか

- OS、ブラウザーなどのバージョンは正しいか

などなどです。ZTNAを採用することによるメリットは主に以下の様なことが挙げられます。

- 被害を最小限に抑えることができるZTNAの場合、外部から不正侵入を行うためには基本的にユーザーの端末を乗っ取る以外方法がありません。仮にユーザーの端末が乗っ取られた場合においてもZTNAであればそのユーザーがアクセスできる限られたアプリケーションにしか不正にアクセスできないため被害を抑えることができます。

- ACLを見直し運用負荷を軽減できるVPNの場合は基本的にはネットワークベースの考え方ですので社内ネットワークも細かくアクセス制御が必要になりますが、ZTNAにおいてはアプリケーション毎にセグメントが分かれているためACLを簡素化することができ運用負荷の軽減に繋がります。

- IaaSなどの環境増加への対応現在ではIaaS環境が増加し情報システム部門が管理すべき対象が増え、手に負えない状況になっています。しかし、ZTNAを使うことでポリシー制御はクラウド上のコントローラーで一元管理することができるため管理者の負担軽減に繋がり、誤ったポリシーを設定したことによるセキュリティー事故も防ぐことができます。

テレワークの機会が増えてきている現在でZTNAはより安全に社内アプリケーションにアクセスできるというだけではなく、増加するIaaS環境の課題を解決するツールでもあるのです。

松尾

関連情報

関連ソリューション

関連コラム

お問い合わせ

お客さまの立場で考えた、

最適なソリューションをご提供いたします。

お気軽にお問い合わせください。