1分で分かるかも?「サプライチェーン攻撃」

~攻撃の起点は色んな所に潜んでいる~

- 1分でふんわり分かるかも?

2021年05月25日

1分でふんわり分かるかも?略して分分(ふんわか)シリーズです!今回は「サプライチェーン攻撃」!

巷ではサプライチェーン攻撃が何かと話題ですが「サプライチェーン攻撃」というと、どういったものを思い浮かべますか?サプライチェーン攻撃といっても実は色んな種類があります。誰かとサプライチェーン攻撃のことを議論していても話が食い違ったまま議論が終わってしまうということにもなりかねないので、これから説明する種類をある程度頭に入れて文脈で判断するか、わからない時は思い切って「どのサプライチェーン攻撃のことを言っているの?」と聞いちゃいましょう!それでは4つの種類について説明していきます(今回は図も多くてちょっと長めなので先に謝っておきます)!

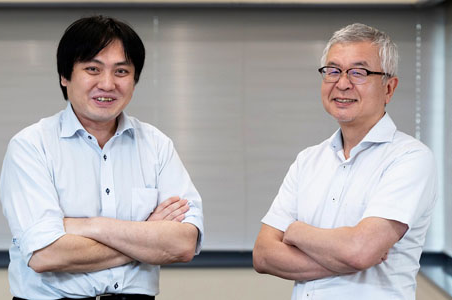

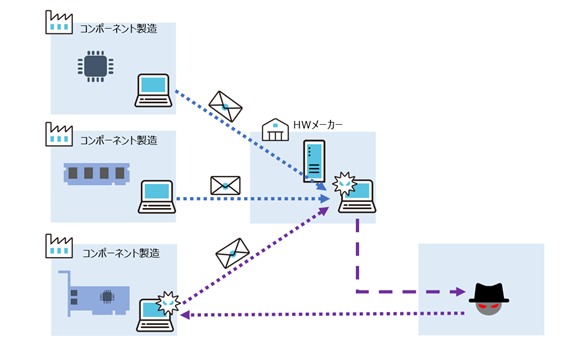

ハードウエア製造・販売のサプライチェーンのどこかでウイルスを埋め込むサプライチェーン攻撃

ハードウエア製造・販売におけるコンポーネントの製造会社、受託製造、物流などの過程のどこかでウイルスやバックドアなどを仕込まれるというパターンです。これを防ぐためにハードウエアメーカーはHSM(ハードウエアセキュリティーモジュール)というモジュールを使って、ファームウエアの不正書き換え防止対策を行っていたりします。こういったことが起こるのはごくまれではあると思いますが、ユーザー企業としてはNTA(ネットワークトラフィック分析)やNDR(ネットワークディテクション&レスポンス)などにより異常な通信を発見することで対策を行うことができます。

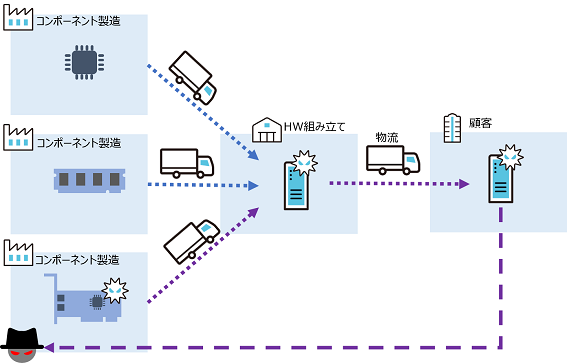

Webサイト開発におけるサプライチェーン攻撃

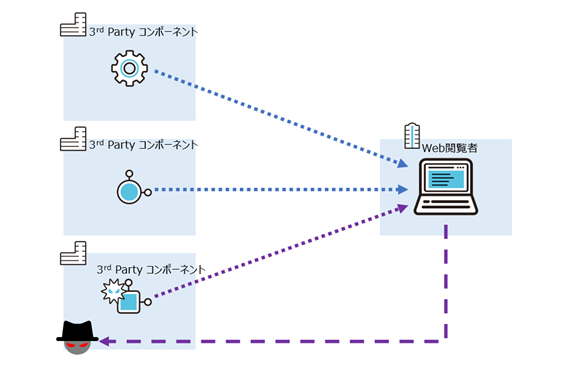

ソフトウエア・アプリケーション開発におけるサプライチェーン攻撃

これも一つ前のものと似てはいますが、図ではモバイルアプリを例に説明しています。例えば、アプリケーション開発に利用しているSDK(ソフトウエア開発キット)やオープンソースソフトウエアに悪意のあるソフトウエアが紛れ込んでいることもあります。アプリケーションの開発者の場合はSCA(ソフトウエアコンポジション解析)などといったツールを使ってそういったものが紛れ込まないようにチェックを行うといったことをやっています。ユーザー企業の場合はMDM/MAMといったツールを使って、アプリケーションのインストールを制御したり、アプリケーション間の干渉を制限したりすることで対策ができます。

セキュリティー対策が弱い企業を狙うサプライチェーン攻撃

松尾

関連情報

関連コラム

お問い合わせ

お客さまの立場で考えた、

最適なソリューションをご提供いたします。

お気軽にお問い合わせください。