今回ご紹介するのはサイバーセキュリティー・メッシュ・アーキテクチャー(Cybersecurity Mesh Architecture 以下、CSMA)です。

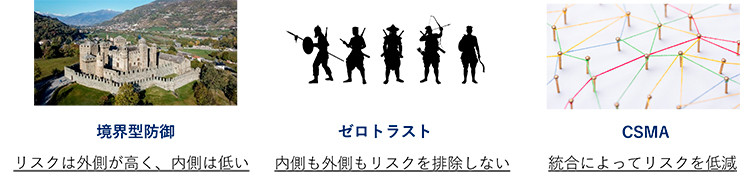

「境界型防御、ゼロトラスト、そしてサイバーセキュリティー・メッシュ・アーキテクチャーへ」

まずお伝えしたいことは、CSMAは何か特定の製品やサービスを一つ導入すれば済むものではないことです。かつてのウイルス対策は、アンチウイルスソフトを導入すれば済んだため分かりやすいですが、CSMAは製品やサービスを一つ導入して完成するわけではありません。

製品やサービスを一つ導入して完成しないのは、ゼロトラストと同様です。ウイルス対策のためにアンチウイルスソフトを導入していた時代と比べると、ゼロトラスト以降のセキュリティーを難しく感じてしまう方も多いのではないでしょうか。

本記事では、多くの皆さまにセキュリティーへ関心を持っていただけるよう、エンジニアではない筆者の言葉でCSMAについて解説します。毎回、外部へ発信する機会をいただいた際に申し上げていることですが、セキュリティーは難しくて敬遠したいものではなく、働く皆さま一人一人を守る身近なものと感じていただけたら嬉しく思います。

目次

1.セキュリティーの変遷とゼロトラストの課題

まだゼロトラストの取り組みすらできていないのに、もう次の潮流のCSMAが来ているなんて…と焦る必要はまったくありません。旧来の境界型防御も、ゼロトラストも、しっかりCSMAへとつながっていきます。

(1)セキュリティーの変遷

セキュリティーがどう変遷してきたかをリスクの視点で表すと次の通りになるでしょう。

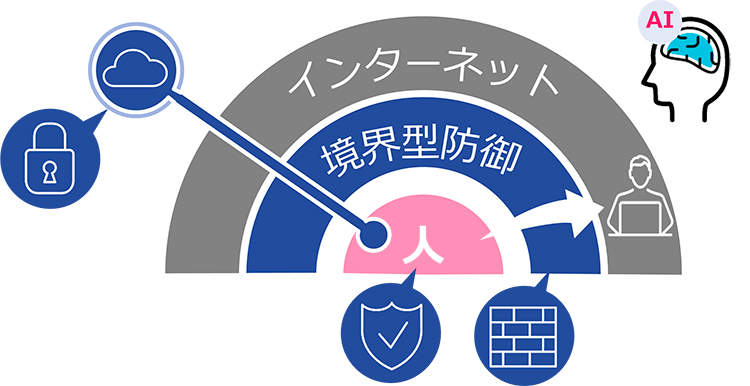

境界型防御は、城壁の壁を高くして、内側に侵入されないように、ファイアウオールやIDS/IPSなどを並べ、多層防御で守ろうとするセキュリティーです。境界の外側から内側に入るリモートアクセスの手段は、昨今よく脆弱性が指摘されるVPNです。

ゼロトラストは、内側も外側も信用せずに防御力を高めようとする考え方で、SASE※1やCNAPP※2など、どこからでもつながるクラウドサービスの特性を利用して守ろうとするセキュリティーです。まるで、一人一人がクラウドセキュリティーで武装を固めているかのようです。

CSMAは、セキュリティー製品やサービスを単一の要素と捉えずに、複数の要素で構成される「メッシュ」の一部と捉える考え方で、境界型防御とゼロトラストの二者択一ではなく、相互に連携させて、より強固に守ろうとするセキュリティーです。ID、エンドポイントデバイス、ネットワーク、クラウドなど、さまざまな保護対象に見合うセキュリティー対策を導入すると思いますが、それらを個々に運用せず、統合運用してサイバーセキュリティー全体を強化します。

しばらく境界型防御の時代が続きましたが、全世界を巻き込む大きな出来事をきっかけにゼロトラストが脚光を浴びることになります。言うまでもなく、大きな出来事とはコロナウイルスの世界的な流行です。コロナにより、人類は働く場所が大きく制限されました。日本では密をつくること、つまりオフィスに集まって仕事するという、これまでの当たり前が当たり前ではなくなりました。そして今、Withコロナの時代を迎え、人は境界型防御の内側でも外側でも仕事をして、どこにいても同じパフォーマンスを発揮することが「新しい当たり前」になっています。

そして、今回取り上げる「サイバーセキュリティー・メッシュ・アーキテクチャー」は、繰り返しになりますが、境界型防御もゼロトラストもすべて含めて、サイバーセキュリティー対策の統合を目指すアプローチです。中長期の戦略を立ててCSMAの実現に向かうことから、アプローチという言葉を使っています。

(2)ゼロトラストの課題

ゼロトラストは、内側も外側も信用しない考え方ですが、内側と外側の境界がまったく存在しないとは言っていません。シェアオフィスなどで働く新興企業やスタートアップなら、境界のないフルクラウド環境で働いている方も多いと思いますが、まだ多くの組織で、ファイアウオールなどの境界型防御はなくならずに、引き続き運用されています。そして、パソコンやスマートデバイスを守るセキュリティー(EDR※3やMDMなど)から、インターネット利用ユーザーを守るセキュリティー(SASEなど)や、クラウドを守るセキュリティー(CNAPPなど)まで運用している組織もたくさんあるでしょう。さらに、今後はAIが業務だけではなく、セキュリティーの常識も大きく変えていきます。

つまり、ゼロトラストの課題はさまざまな専門家の意見がありますが、筆者が一番課題だと思うことは次の内容です。

内側にも外側にも情報資産が配置され、セキュリティー対策が分散状態。運用者は疲弊。

セキュリティー対策をしっかり実施しているはずの有名企業が情報漏えいしてしまうニュースは後を絶ちません。その多くがセキュリティー対策ツールを導入していても、情報資産が内側と外側のあちこちに配置されてしまうことで、セキュリティー対策も分散配置せざるを得ないため、運用者が疲弊し、手が回らなくなっていることが大きな要因の1つと考えています。逆に、運用さえしっかりできていれば、多くのセキュリティー事故は未然に防げているはずなのです。

そして、「

XDRの選び方 ~実際XDRは本当に必要なのか?~」でも少し触れているのですが、今の

生成AIの盛り上がりも無視できません。AIに学習させるデータの質が、企業の競争力を大きく左右すると考えており、質の高いデータは攻撃者の格好の標的となるでしょう。また、フェイクニュースやビジネス詐欺メールなどの質が生成AIにより向上すると、簡単に多くの人が騙されるようになるでしょう。組織で利用が認められた生成AIの接続先が内側か外側か、気にしているエンドユーザーがどれほどいるか分からない中、騙されていることにも気付かず、攻撃者が望むプロンプトを外部のAIに自ら入力し、AIに学習させたデータが狙われるといった事件が今後起きるかもしれません。

2.サイバーセキュリティー・メッシュ・アーキテクチャーとは

ガートナーが提唱しているサイバーセキュリティー・メッシュ・アーキテクチャー(CSMA)は、市場への浸透度がまだまだこれからですが、一文でCSMAを説明すると次の通りになります。

CSMAは、分散するサイバーセキュリティー対策の統合戦略

CSMAを「統合戦略」と示したところで、 四つのポイントを挙げて、もう少し詳しくCSMAを解説します。

(1)セキュリティーの有効性向上

CSMAは、セキュリティーの全体的な有効性を向上させるためにあります。

筆者が大事だと思うのは「有効性」という言葉です。セキュリティー対策をただ導入すればよいというわけではなく、きちんと運用してセキュリティー事故を防いでこその「有効性」です。

(2)分散するセキュリティーを制御

CSMAは、分散型セキュリティーをコントロールするための新しいアプローチです。

ゼロトラストの課題の章で記載した内容の繰り返しとなりますが、情報資産が分散配置される状態になったためにセキュリティー対策も分散されています。分散型セキュリティーを制御するための構築が必要であり、新たなアプローチが求められます。

(3)機能の集中と共通基盤による強固な本人確認

CSMAは、分析、実行などの機能の集中化と共通のアイデンティティー・ファブリックが重視されます。

分散の先に集中があるのは想像しやすいと思いますが、「共通のアイデンティティー・ファブリック」という言葉は少し説明が必要だと思います。これは、認証・認可を行なう共通基盤で本人確認をきちんと行うということで、例えば、鈴木さんが本当にあの鈴木さんなのかをしっかりと身元確認することです。しかも、“鈴木さん” であることが一度確認されると、どのアプリケーションにアクセスしてよいか、何ができるか、認可されます。共通基盤であれば、一度の本人確認で済みます。

強固な本人確認は、セキュリティーの基本中の基本であり、ゼロトラストの実装においては特に重要な要素です。

(4)セキュリティー運用と監視の集約

CSMAは、セキュアで集中的なセキュリティー運用と監視を可能にします。

(1)でセキュリティーの「有効性」について強調しました。セキュリティーの有効性向上に適切な運用と監視は欠かせない要素となります。導入して終わりではなく、導入後の運用と監視をしっかり回すことで、セキュリティー対策は真の有効性を発揮します。

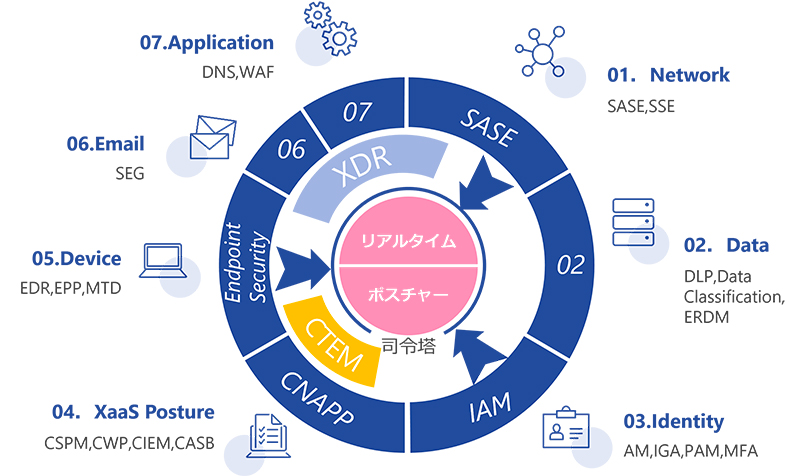

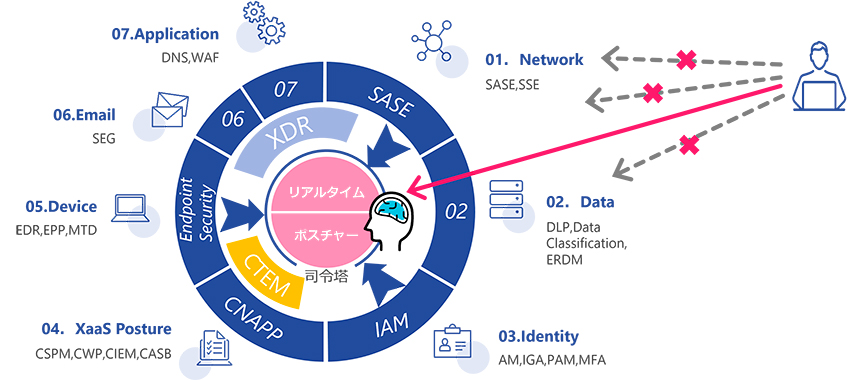

ここまで文章のみでCSMAを説明してきましたが、ユニアデックスが考えるCSMAの概要図はこちらになります。

図中に、英語表記と数字表記が混ざっていますが、特にSASE、IAM、CNAPP、Endpoint Securityは機能の集約が進んでいる分野となります。例えば、SASEはSWGやZTNAだけでなくSD-WANまで含めて、シングルベンダー(単一メーカー)による機能の集約が進んでいます。これを「ゼロトラスト2.0」や「シングルベンダーSASE」と呼ぶメーカーが出てきています。集約の流れはSASE以外にも起こり、集約が順調に進めば、今まで大変だった製品間の連携が比較的容易にできるようになるでしょう。つまり、マルチベンダー間の統合がしやすくなるということです。

3.避けては通れない「AI」

ここで、起承転結の「転」にあたる話として、AIを取り上げます。今のうちにCSMAを念頭に、取り組みを進めることがセキュリティーにおけるAI対AIの攻防※4を強くすると考えています。

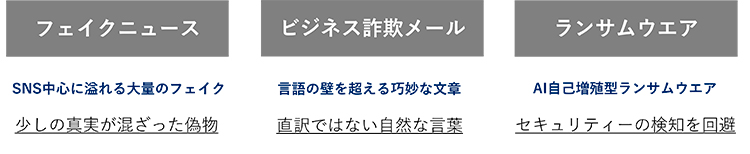

AI対AIの攻防において、最近話題になっている攻撃を以下に記します。

フェイクニュースは、少しの真実を混ぜつつ偽物のメディアやコンテンツをAIに生成させ、人々を騙す攻撃です。また、高度なIT技術を使わずに、人の心理やミスに付け込んで重要情報を窃取する攻撃をソーシャルエンジニアリングと呼びますが、フェイクニュースはソーシャルエンジニアリング攻撃を高度化します。例えば、ゴーストアカウントやゾンビアカウントと呼ばれる長期間使われていないアカウントを乗っ取り、フェイクニュースをツイートして、真実と思い込ませ、攻撃対象を騙します。つまり、ランサムウエアなどに感染したわけでもなく、フェイクニュースに騙された人が、攻撃者の欲しい重要情報を外部に漏えいさせてしまう可能性が今後増えると考えています。

なお、イスラエルの戦争におけるゴーストアカウントは、4分の1程度が人間ではない、つまりBotであると言われており、今も疑心暗鬼の中で戦火を生き抜いている人々が大勢いることに大変心が痛みます。戦争で培われた技術が、私たちの実社会にも影響を与えています。

次にビジネス詐欺メールは、BEC(ビーイーシー:Business Email Compromise)と略されることもありますが、あたかも正規のビジネス上のやり取りであるかのようなメールを送り、人々を騙す攻撃です。筆者は海外とのメールのやり取りで生成AIに英語を添削してもらうことがありますが、逆に外国人が日本語を添削してもらうことも、もちろん可能です。よって、外国語を直訳したような不自然な言葉遣いではなく、非常に自然な言葉遣いのビジネス詐欺メールが今すぐに届く可能性があります。不審な送信元からのメールは絶対に開かないという方もご注意いただきたいのが、アカウント情報を窃取されているパターンです。つまり、正規の顧客のメールアドレスから届いたメールが実は攻撃者からのもので、正規の顧客がアカウント情報を窃取されている場合があるということです。メールの送信元だけではなく、メールの内容にも注意が必要です。

最後に、ランサムウエアはご存じの方が多いと思いますが、手元のデータを暗号化で読めない状態にして、データを人質に身代金(ランサム)を要求する攻撃に使われます。かつては、手元のデータを暗号化しつつ、窃取したデータを外部に公表すると脅す二重脅迫が流行りました。最近は「ノーウエアランサム」というデータ暗号化のプロセスを飛ばし、データの窃取のみを行ない、外部に公表すると脅す攻撃手法が観測されています。

なお、身代金を支払ってもほとんどのケースでデータは復元できないと言われています。

そのランサムウエアですが、コード生成AIに自らプロンプトを出すことで、自分の亜種を作り出し、パターンファイルの検知を回避する自己増殖タイプがあります。この、ポリモーフィックコードと呼ばれる検知回避の技術をAIにより自動で行なうデモンストレーションを見た時は怖いと思いました。また、初期侵入時にわざとEDRの検知に引っ掛かり、駆除させて、人々を安心(油断)させる自己増殖タイプもあります。

つまり、自己増殖した中に本命の亜種(これが本体)があり、EDRの振る舞い検知を回避しながら静かに内部で活動します。ランサムウエアを検知・駆除したご経験がある方は、すでに手遅れかもしれませんが、本命が生き残っていないか念のためご確認ください。

それでは、AIの攻撃にどう対処するか、考えてみましょう。

結論から申しますと、防御側にもAIを持ち込むことが有効であると考えます。

AIと言えば、今はChatGPTを思い浮かべる人が多いと思います。そのChatGPTの構成要素を大まかに分解すると、次の通りになります。

-

インターフェイス部分はChatGPTのWeb UI

-

LLM(大規模言語モデル)部分はGPT

-

学習データ部分はインターネットから収集したテキスト

これらの構成要素を踏まえてChatGPTをもう一度説明し直すと、「GPTというLLMに、インターネットから収集したテキストデータを学習させ、ChatGPTというWeb UIを持たせた生成AI」となります。つまり、AIは、LLMやUIに何を用いるかはもとより、どのデータを学習させるかが大変重要ということです。

これは、サイバーセキュリティーにおける防御側のAIも同じです。

CSMAで相互につながった複数のセキュリティー対策ツールがそれぞれに持つ、脅威インテリジェンスやログを学習データとして使うのです。そして、そのデータを相関分析可能な統合セキュリティー基盤のAIに学習させれば、AI対AIの攻防を制する大きな力になるでしょう。そして、今後のセキュリティー運用は、コンソールを一つ一つ管理するマンパワーに依存した運用から、統合セキュリティー基盤のAIと対話する運用へシフトしていくでしょう。

4.まとめ

-

CSMAは、境界型防御やゼロトラストで積み重ねたセキュリティー対策の延長線上にあり、今まで積み重ねてきたことは無駄ではありません。根気強く、これからも積み重ねていきましょう。

-

一方、闇雲に積み重ねてサイロ化の極致とならないように気を付けましょう。統制の取れた統合戦略をCIO/CISOと話し合うことも重要です。その際に、CSMAというアプローチがあることを思い出してください。

-

間もなくAI対AIの攻防が始まります。CSMAを参考にしつつ、コンソールとマンパワーへの依存から AI と対話するスマートなセキュリティー運用へのシフトを進められるよう、今から良い準備を進めましょう。

ユニアデックスはマルチベンダーを強みとし、自社/他社製品という縛りがありません。

ユニアデックスは、できる限り無駄なく隙間なく、商材を取り揃える取り組みを続けています。また、マルチベンダーソリューションを出自とするため、マルチベンダーで統合することを前提としたCSMAの適性が高いと自負しております。

ユニアデックスはインフラだけの会社ではありません。「ユニアデックスに任せれば、セキュリティーは安心だ」と皆さまからご評価いただけるよう、日々取り組んでいます。クラウドでもセキュリティーでも組み合わせに迷ったらユニアデックスまでご相談ください!

参考記事

佐藤 大介(さとう だいすけ)

ユニアデックス株式会社

マーケティング本部 戦略企画推進部 R&S推進室