グローバル認証基盤構築サービス

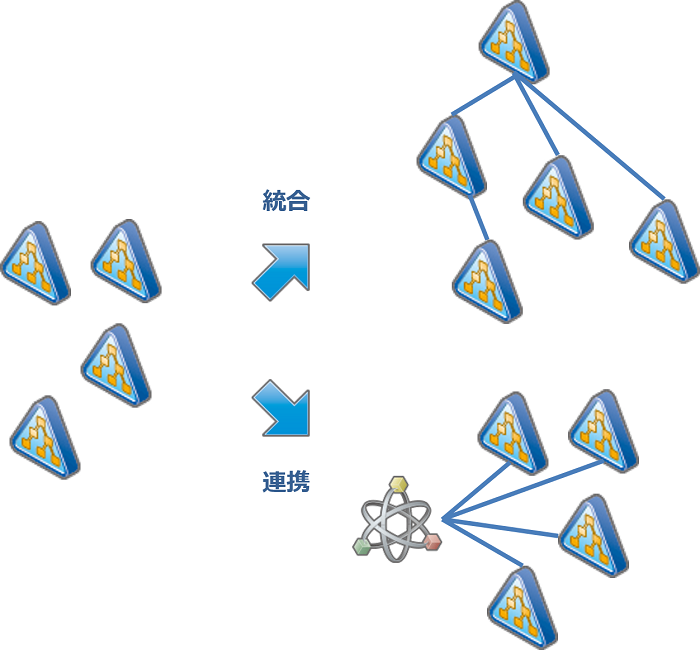

グローバル認証基盤は統合化ではなく連携で解決

- 商品・サービス

- クラウド

- セキュリティー

- 認証

概要・特徴

概要

グローバル、グループの認証基盤を統合ではなく連携で解決

グローバル企業のグループ企業間において、各企業の独自性を優先していたため、認証基盤すなわちActive Directory(AD)が統合されていないケースが多くあります。昨今、グループで共通のコラボレーション基盤を作りたい、あるいはグローバルでガバナンスを効かせたいといった要求により、グループで統合化された認証基盤が必要になってきました。しかし、ADの統合化は多くの時間と費用と多くの制約を必要とするため、実現性は困難を極めていました。この大きな問題をユニアデックスは統合ではなく連携という方法により解決策を提案します。

課題

グローバル、グループ環境における認証基盤の課題

グローバルに進出していた企業は、これまでは各地域での最適化を優先してきたため、各地域で独立したIT基盤が構築されてきました。しかし、昨今のクラウドの発展によりグローバルで共通のSaaSを導入し、グローバル間の情報共有やコミュニケーションの最適化が優先されるようになってきました。グローバルで共通のSaaSを利用するということはグローバルで認証基盤の統制が取れている必要があるという課題に直面します。その解決策として認証基盤の統合化、すなわちActive Directory(AD)のグローバル統合に着手する必要に迫られます。しかしながらADはあらゆるシステムの中心となっており、レガシーシステムから剥がして新たなADに移すということは大変な時間と労力を要するものです。経営のスピード化に逆行した無理のある解決策といわざるを得ません。また、グローバル企業にとってはGDPR(EU一般データ保護規則)への対応も視野に入れる必要があり、課題解決はより複雑になってきています。では、どのようにしてこれらの課題を解決すべきでしょうか。

課題解決のポイント

- クラウド時代を見据えた今後の認証基盤の将来像を定義する

- グローバルに点在するADの役割の整理

- ユーザー情報の収集

- グローバルIDの付与

- 属性情報の整理

- パスワード管理

解決策(1)

ユニアデックスの解決策(1)

~グローバルID情報の収集と連携~

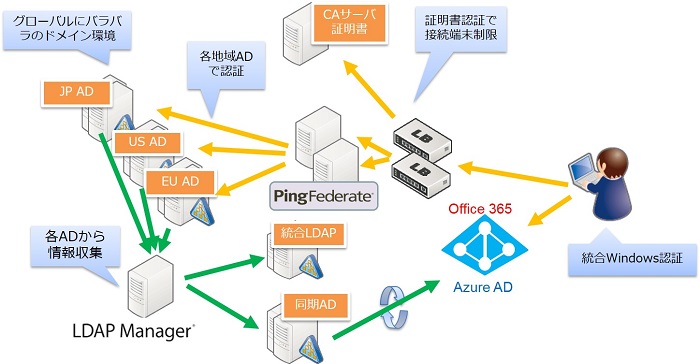

Office 365を利用するためにはAzure ADの構築が必要となります。Azure AD Connectorを利用することで簡単に既存のAD情報をAzure ADに同期することができます。パスワードも同期することができますので社内のADもしくはネットワークがシステムダウンしても認証することができます。しかし、クラウド上にパスワードを置くことはまだ敬遠される傾向にあります。ADがひとつ(正確にはフォレストがひとつ)であれば、それほど難しいことではないので、すぐにでもAzure AD Connectorを導入できます。しかし、海外等の各地に点在するADに対してAzure AD Connectorを利用する場合、注意が必要です。Azure AD Connectorはマルチフォレストに対応しておりWANでつながる範囲であれば各地のADから情報を吸い上げてAzure ADに書き込むことが可能です。しかし、グローバルに点在するADはユーザー名の付与の方法が各地域に依存されているケースが多く、ユーザー名が重複しコンフリクトを起こす可能性があります。このような課題をコントロールして意図した情報をAzure ADに同期させる必要があります。

課題解決のポイント

- 今まで通り各地域の文化を尊重し、無理な統合化は進めない

- 各地域のADの役割も今まで通りとする

- 各地域のユーザー情報をADから収集するツールを用意する

- 収集したユーザー情報に対してグローバルでユニークなIDの付与を行う

- クラウドで必要な属性やグループを整理

- パスワードは各地域のADで照合し、パスワードポリシー管理も行う

システムの構成は以下の段階を踏む

ユーザー情報の同期

認証

Office 365の認証は各地域毎にフェデレーションドメインを分ける。ユーザーがサインイン画面でメールアドレスもしくはUPNを入力するとドメインサフィックスを判断し、各地域のフェデレーションドメインを指定したフェデレーションサーバーにアクセスする。ユーザーはそこでID/パスワードを入力する。統合Windows認証の設定をしていれば入力は不要。

システム概略図

解決策(2)

ユニアデックスの解決策(2)

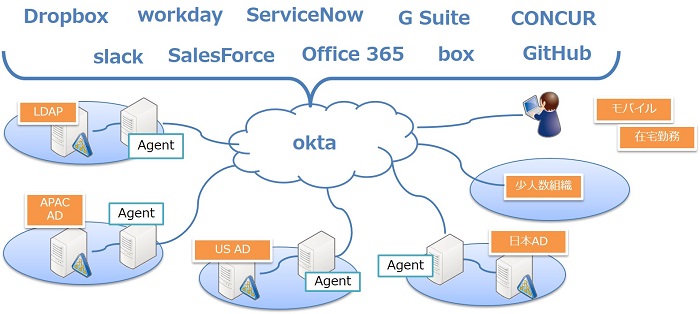

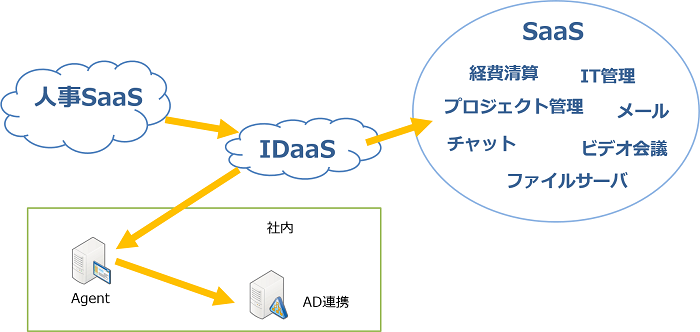

~IDaaSによる解決~

課題解決のポイント

- 将来、人事システムもSaaS化し、IDaaSと接続しIDライフサイクルマネジメントを実現したい

- 当面はグローバルに点在するADを有効利用するが、将来はIDaaSに一本化したい

- 当面はユーザー情報の収集はADから行うが、将来はIDaaSの地域管理者に対応を依存したい

- IDaaS上でユーザー情報のマッピングを行いグローバルIDや属性情報の整理を行う

- パスワードは当面は各地域ADで管理するが将来はIDaaSに一本化したい

システムの構成は以下の段階を踏む

ユーザー情報の同期

認証

Office 365の認証は各地域毎にフェデレーションドメインを分ける。ユーザーがサインイン画面でメールアドレスもしくはUPNを入力するとドメインサフィックスを判断し、各地域のフェデレーションドメインを指定したIDaaS内のフェデレーションサービスにアクセスする。ユーザーはそこでID/パスワードを入力する。統合Windows認証の設定をしていれば入力は不要。その他のSaaSにもシングルサインオンが可能。社内ソースIPではないアクセスの場合、多要素認証を要求する。

システム概略図

Oktaについて

Oktaは米国Okta, Inc.社のサービスです。上記IDaaSの機能に加え、モバイル管理機能も有しています。シングルサインオンに関してはあらかじめ登録されたアプリケーションが5000以上用意されています。また、プロビジョニング対応アプリケーションもメジャーなSaaSには既にいくつも対応が完了しています。社内ADとの連携も容易にできるようになっており、Okta AD Agentを社内のWindowsサーバーにインストールすることでADのユーザー情報プロビジョニングとADでのパスワード照合を実現します。多要素認証機能も充実しておりスマートデバイス用専用アプリケーションのOkta Verifyを利用することで多要素認証のプッシュ通知に対してタップするだけで認証を行うことができます。他にもSMS、Yubikey、秘密の質問などにも対応しています。

新たなITトレンド

クラウドベースの認証基盤による新たなITトレンド

商品販売元

更新日:2022年04月14日

お問い合わせ

お客さまの立場で考えた、

最適なソリューションをご提供いたします。

お気軽にお問い合わせください。