1分で分かるかも?「CTEMと脆弱性管理」

~継続的って何?~

- 1分でふんわり分かるかも?

2024年08月19日

延長戦です、1分でふんわり分かるかも?略して分分(ふんわか)シリーズ!

「CTEMとASM」の第2章として、「CTEM(Continuous Threat Exposure Management)と脆弱性管理」!

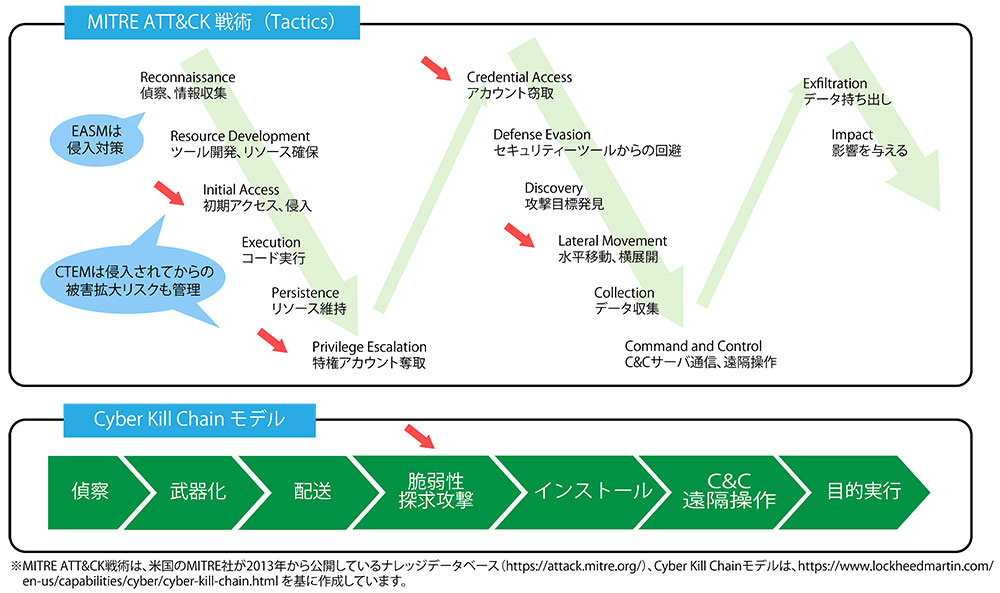

昨今のサイバー攻撃はMITRE ATT&CKやCyber Kill Chainのプロセスでわかるように内部ネットワーク侵入後に内部のIT資産の脆弱性に対して攻撃し、ラテラルムーブメント(水平展開)を行います。このラテラルムーブメントを抑えることが被害の最小化につながります。

さて、皆さんお気づきのようにサイバー攻撃は脆弱性を見つけて攻撃するというプロセスですから脆弱性の存在が問題となります。脆弱性対策が重要なことは周知の事実であるのに、なぜ被害が止まらないのでしょうか?そうです。脆弱性対策が間に合っていないからです。

脆弱性管理の前に資産管理との違いについておさらいです。資産管理は主にIT資産のOSやソフトウエアのバージョンを見ています。古いバージョンに対して強制的にアップデートする、といったことに対応できます。しかし、そのバージョンにどのような脆弱性があるのかを可視化するものではありません。一方で脆弱性管理はIT資産を見つけ、どのようなOSなのか、どのようなソフトウエアがサービスを提供しているのかを調べ、そのサービスに脆弱性があるのかを調査し、脆弱性の危険度や対策のための情報を示すものです。

脆弱性に関して説明する際に重要となる2つのキーワードは、CVE(Common Vulnerabilities and Exposures)とCVSS(Common Vulnerability Scoring System)です。

CVEは、共通脆弱性識別子と訳されており、米国の非営利団体のMITRE社が採番する個別製品中の脆弱性を対象にした識別子です。要するに、脆弱性番号ですね。ある脆弱性を説明する上で明確になりますので、脆弱性の報告書によく使われます。対策を検討する上でも非常に役に立ちます。

CVSSは、共通脆弱性評価システムと訳されており、脆弱性の深刻度、危険性を示す指標で、以下の3つの基準で評価されます。

- (1)脆弱性の技術的な特性を評価する基準(基本評価基準:Base Metrics)

- (2)ある時点における脆弱性を取り巻く状況を評価する基準(現状評価基準:Temporal Metrics)

- (3)利用者環境における問題の大きさを評価する基準(環境評価基準:Environmental Metrics)

これらを順番に評価し、脆弱性の深刻度を0(低)~10.0(高)の数値で表します。

詳しいことは独立行政法人情報処理推進機構(IPA)が作成した解説動画の「脆弱性対策:共通脆弱性評価システムCVSS解説動画シリーズ」を見てください。とても分かりやすいです。

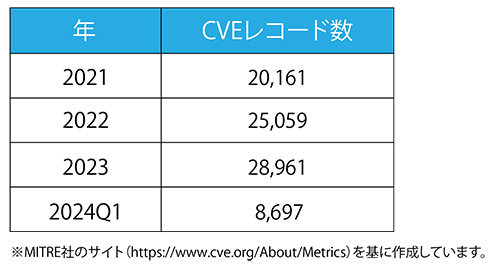

さて、このCVEはいったいどのくらいの数があるのでしょう?MITRE社のサイトで確認したところ以下のような数字で、とんでもない量でした。2024年は3万件を大きく超えそうです。

こんなにたくさんのCVEを自社の資産と照らし合わせるのはとんでもなく大変ですし、たくさんの危険度の高い脆弱性が発見されても全てを対応する余裕はありません。そこで、優先度が重要になります。例えば、CTEMのツールのひとつであるTenableではCVSSの数値の危険度を表すだけでなく、短期的に攻撃の標的になる可能性が高い脆弱性に高い優先度をつける機能を提供しています。さらに、IT資産の重要度を掛け合わせてエクスポージャーのリスクを提示することができます。また別のアプローチとして、アタックパス分析の機能も提供しています。

アタックパス分析とは、IT資産の脆弱性状況を分析し、侵入してから重要資産にたどり着くまでの侵入経路を予測し、クリティカルポイントを見つけ出す機能です。このようなツールを利用することで、対策すべき場所を効率よく明らかにすることが可能になります。

さて、脆弱性を診断して対処するということはセキュリティー運用の最も基本的なことですので、年1回のセキュリティー診断を実施している企業は多いと思います。しかしながら、年に3万個を超える脆弱性が報告されるのに対し、年1回の診断で大丈夫でしょうか?

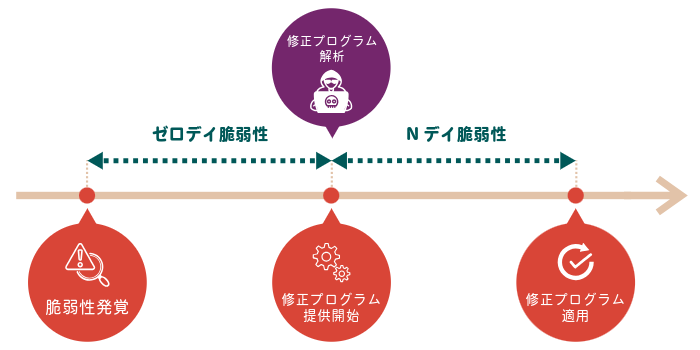

Nデイ脆弱性というワードがあります。脆弱性が発覚後、修正プログラムが提供されるまでをゼロデイ脆弱性、そして修正プログラムが提供されてから修正が適用されるまでをNデイ脆弱性といいます。脆弱性情報が公開されているため、攻撃者は修正プログラムを解析することで攻撃ツールが作りやすくなります。

そのため、修正プログラムが公開されたらできるだけ早く適用し、Nデイをどれだけ短くできるかが重要となります。その迅速な対応のためには対応すべき脆弱性のあるIT資産の優先度を提示してくれるCTEMのツールが欠かせないのではないでしょうか。

ということで、前回分と合わせてまとめるとCTEMとASMを用いた脆弱性対策のポイントは以下となります。

-

把握していないIT資産を見つける

-

IT資産の脆弱性を可視化する

-

優先度を分析し、早急に対応する

-

年1回ではなく継続的(=常時)に対応する

社内ネットワークへの不正侵入が止められないという前提でゼロトラスト対策が注目を集めていますが、それを前提とするならば脆弱性対策がどれほど重要かは明らかだと思います。これからはCTEMとASMにも注目していきましょう。

関連情報

関連商品・サービス

関連コラム

お問い合わせ

お客さまの立場で考えた、

最適なソリューションをご提供いたします。

お気軽にお問い合わせください。