ランサムウエアの被害が拡大するなど、企業におけるセキュリティー対策はこれまで以上に急務となっています。ゼロトラストセキュリティーの認知も広まりつつありますが、その一方で、予算や人的リソースの制約によりセキュリティー対策が後手に回っている企業も少なくありません。そこで、多くの企業が導入している Microsoft 365を活用したセキュリティー対策について、Microsoft Top Partner Engineer Awardを受賞したユニアデックスのエンジニア2人が、わかりやすく解説します。

Microsoft Top Partner Engineer Awardとは?

Microsoftのパートナー企業で活躍するエンジニアを表彰する賞で、案件の実績や先進性、Microsoftテクノロジーの普及活動などを評価され、贈られます。

目次

ランサムウエア攻撃、標的型攻撃…高度化するサイバー攻撃

——今、サイバー攻撃はどのような状況なのでしょうか。

ユニアデックス 熊谷 研吾(以下、熊谷):コロナ禍で定着したリモートワークは確実にサイバー攻撃にも影響を与えています。外からアクセスすることが増えて「社内ネットワークを使用していれば安全だ」という境界防御が崩れ、その脆弱性を突かれることが多くなっています。

セキュリティー事故の中でも大きなニュースになることが多いのが、ランサムウエア攻撃です。国内でもランサムウエアによる被害は多数発生しています。ランサムウエアとはシステムに侵入し、データを暗号化した後に、復号化と引き換えに身代金を要求するマルウエアです。機密情報、個人情報を窃取し、身代金の支払いに応じなければデータを公開するという二重の脅迫も増えています。

また、件数は徐々に減少しているものの、標的型攻撃も無視できません。標的型攻撃ではメールを使う手口が多いです。サイバー攻撃の重大事故の9割はメール経由という調査もあります。

最近のセキュリティー事故をひとつ紹介すると、ランサムウエアを含む大規模なサイバー攻撃を受けた事例があります。運営する複数のサービスがアクセスできなくなったほか、大量の個人情報、社内情報が流出しました。フィッシングなどの攻撃により従業員のアカウントが窃取され、社内ネットワークに侵入されたと見られています。

これからのセキュリティー対策に必要となる「ゼロトラスト」の発想

——ご紹介いただいたセキュリティー事故と同様の攻撃を受けたとして、企業はどのように防御するべきでしょうか。

ユニアデックス 白石 梓(以下、白石):まずはメール受信のポリシー設定を行うことが基本の対策です。不審なメールを検知することで、アカウント情報の窃取を狙うWebサイトのURLをクリックすることを防止します。

メール検知をすり抜けてしまい、アカウント情報を窃取されたとしても、多要素認証により認証機能を強化することで侵入を防ぐことができます。また、同じアカウントで異なる場所から同時にログインした場合や、想定していないデバイスでログインした場合にブロックすることで、不正なログインを防ぐことができます。

それでも侵入を防げなかった場合においても、端末と外部との不正な通信を検知し脅威に対処するEDR(Endpoint Detection and Response)を導入することで被害を食い止めることができます。

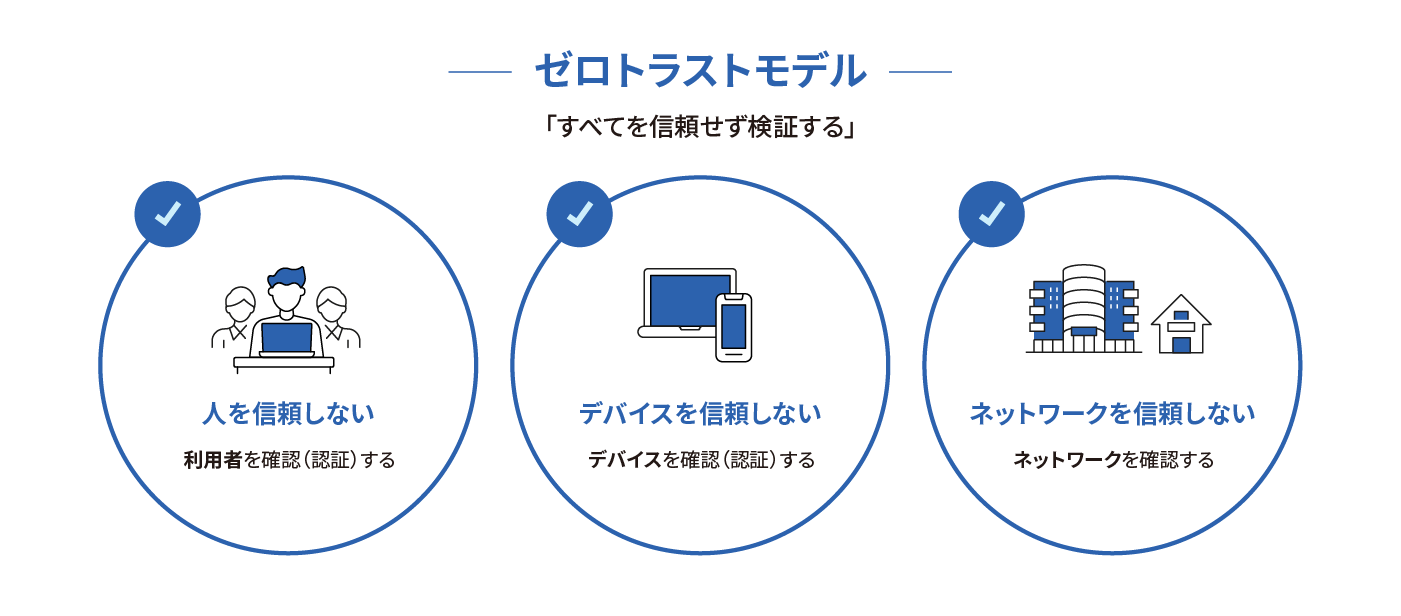

総じて言えるのは、社外で仕事をすることが当たり前になっている今、社外であろうと社内であろうと、同じように防御しないと危険だと認識し、全てを疑うという「ゼロトラスト」の発想に切り替えるのが、対策の第一歩だということです。

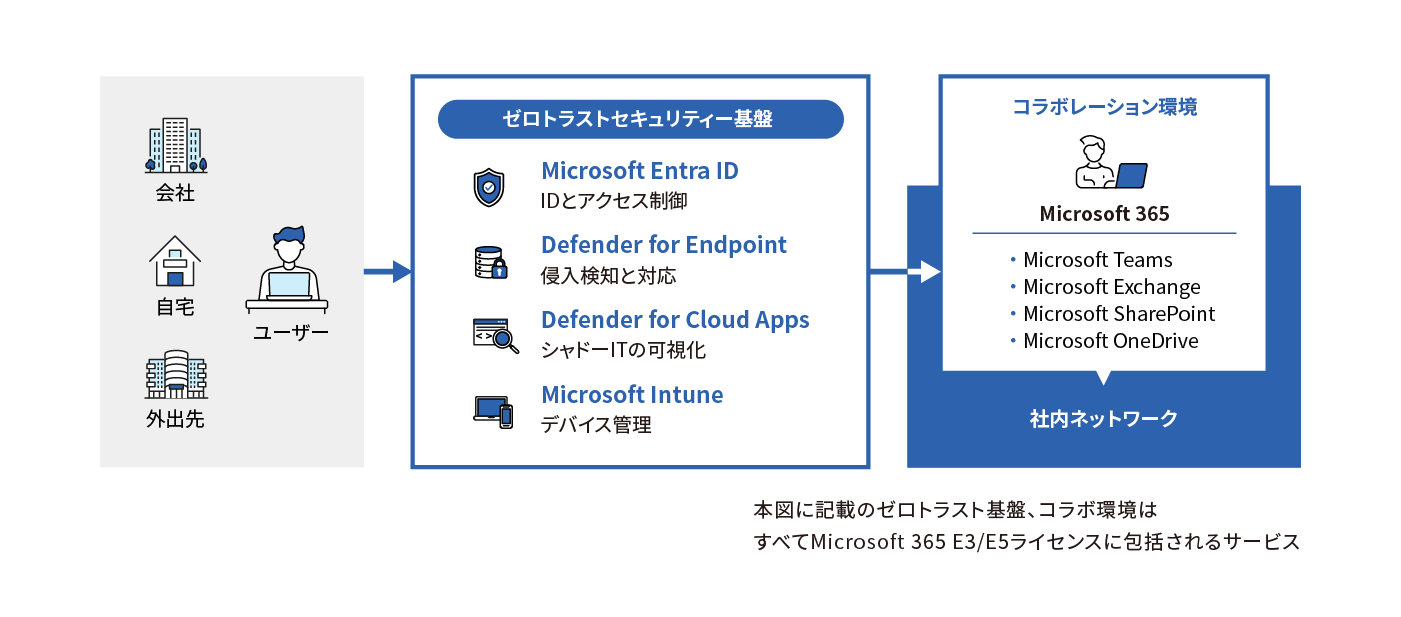

具体的な対策としては、現状のセキュリティー対策を評価し、継続的にセキュリティーを強化するのが基本です。ご紹介したような多要素認証やEDRの導入はその一助になるでしょう。とはいえ、予算や人的リソースは限られています。そこで、まずはMicrosoft 365を活用してセキュリティー対策を行うことをお勧めしています。

Microsoft 365でセキュリティーを強化するには

—— Microsoft 365がなぜセキュリティー強化に有効なのでしょうか。

熊谷:Microsoft 365は多くの企業で導入されていますが、Office製品以外は活用できていないケースが多いのではないでしょうか。中でもMicrosoft 365のセキュリティー機能は、活用されていない機能の代表格です。企業や組織ではMicrosoft 365のE3やE5のライセンスを導入することが多いのですが、このMicrosoft 365のライセンスを活用すれば、新たなセキュリティー製品を導入するよりも、費用対効果が高くなります。

また、すでに導入している他のセキュリティー製品をMicrosoft 365に置き換えることも可能です。セキュリティー対策をMicrosoft 365に集約することで、運用作業の大幅な効率化が期待できます。

まず、今あるMicrosoft 365のライセンスでセキュリティーの強化ができるかを検討し、可能であれば他のセキュリティー製品からのリプレースやライセンスのアップグレードを行うのが理想です。

いずれにしても、一度に多くの対策をしようとすると規模が大きく複雑になってしまうため、業務に悪影響を及ぼしかねません。段階を踏んで取り組む必要があります。

Microsoft 365のE3を活用してセキュリティー強化を

——Microsoft 365のセキュリティー対策は段階を踏むというお話でしたが、どのようなステップで進めていけばよいでしょうか。

白石: 最初のステップとしてお勧めしたいのは、Microsoft Entra ID を活用したIDとアクセスの管理です。Microsoft Entra Connectを利用することでオンプレミスのIDを管理するActive Directoryを、クラウドのIDを管理するMicrosoft Entra IDに統合できます。

その上でMicrosoft Entra IDの条件付きアクセスを利用します。これにより「自社で使用していない端末は許可しない」「想定外のIPアドレスからのアクセスは許可しない」など、きめ細かなアクセス制御が可能になります。

こうした対策はMicrosoft 365のライセンスがE3でもE5でも実施できます。

熊谷:次のステップはデバイスとアプリの管理です。Microsoft Intuneでは、PC本体だけではなくモバイルデバイスや、PC向け・モバイル向けのアプリケーションまでも管理できます。また仮想デスクトップも物理PCと同様に管理できるという特徴があります。さまざまなデバイスで安全にアクセスでき、さらに、デバイスを紛失した際にはリモートロックができます。従って、どこでも、どのデバイスでも利用できる利便性を保ちつつ、セキュリティーを高めることが可能です。

この対策についてもE3やE5で実施できます。

Microsoft 365のE5でさらに高度な防御を

——Microsoft 365のE5ライセンスではさらに高度なセキュリティー対策ができるのでしょうか。

白石:Microsoft 365のE5には高度なセキュリティー機能が豊富に含まれています。E5のライセンスにアップグレードするか、E3と必要な機能のライセンスを追加で購入することでセキュリティーを強化できます。

Microsoft 365のE5で対応できる対策には「シャドーITの可視化と制御」があります。DXの取り組みが進んだことで、クラウドサービスの導入が、ガバナンスが効かない状態で進んでしまうことがよくあります。これを防ぐために活用できるのがMicrosoft Defender for Cloud Appsです。シャドーITの使用を検出し、制御することができます。

熊谷:侵入検知と防御・復旧もMicrosoft 365のE5で対策が可能です。いわゆるエンドポイントセキュリティーとしてMicrosoft 365 Defender for Endpointを活用できます。ウイルス対策、マルウエア対策のほか、フィッシング詐欺などの危険なドメインへのアクセスを防止する、信頼できるアプリケーションのみを実行するといった制御はMicrosoft 365のE3でも可能です。また、社内のセキュリティーの状態を測定・可視化するMicrosoft Secure ScoreもE3で使用できます。

しかしE3では、端末を水際で脅威から防御するEPP※の対応までにとどまり、万が一侵入された場合の検知や復旧対策を行うEDRの対策をするにはE5を活用する必要があります。Microsoft 365のE5ではエンドポイントから収集したデータとMicrosoftのデータを組み合わせ、新たな脅威や攻撃の予兆まで認識可能です。また、セキュリティー侵害が検知されてから調査・修復まで自動で行う機能など、運用面でも手厚いサポート機能がそろっています。

※ EPP(Endpoint Protection Platform):PCやタブレットなどのエンドポイントを保護するために、ファイルベースのマルウエアの侵入を未然に防止する働きを持つ製品

——他にもお勧めの機能はありますか。

白石:先ほどセキュリティー事故の防御策で触れたメール受信ポリシーの設定ではMicrosoft Defender for Office 365が活用できます。Microsoft Defender for Office 365は、メールの他にも、Microsoft TeamsやMicrosoft SharePointといったコラボレーションツールを脅威から守ることが可能です。また従業員のセキュリティー意識を高める対策として、テスト用の標的型メールを全社員に送信し、その中で何人がURLをクリックしたかを計測することもできます。

熊谷:最近では、不正アクセスによりオンプレミスのアカウントを管理するActive Directoryからアカウント情報が流出する事故が発生しています。こうした攻撃を防ぐためにはMicrosoft Defender for Identityが活用できます。

Microsoft 365セキュリティー対策事例

——実際に Microsoft 365を活用したセキュリティー対策の事例を教えてください。

熊谷:Microsoft 365のE3を活用した事例として、Microsoft Entra ConnectとMicrosoft Intuneを組み合わせて、セキュリティーの強化をしたケースがあります。この事例では、もともとオンプレミスのシステムとクラウドシステムでIDを分けて管理していました。しかしリモートワークの定着により社外で仕事をする人が増えたことで「端末の紛失事故が増えるのではないか」「私用のスマートフォンを利用しているのではないか」といった不安を抱えるようになりました。そこでMicrosoft Entra ConnectでオンプレミスとクラウドのIDを統合し、条件付きアクセスで多要素認証を実施したほか、Microsoft Intuneでモバイルデバイスも含めて管理できるようになったため、セキュリティーを強化することができました。

白石:Microsoft 365のE5を活用した事例としては、Microsoft Defender for Endpointの活用があります。とある企業では、ランサムウエアの被害に遭ったことをきっかけとしてMicrosoft Defender for Endpointを全社で導入し、さらに、Microsoft Secure Scoreを活用してセキュリティーの状態を常に可視化しました。Microsoft Secure Scoreは100点になることはないですが、同じ業界の標準スコアと比較して、自社のセキュリティー対策がどの程度進んでいるのかを客観的に見ることができます。これを活用して目標の指標を設定し、継続的に対策を積み重ねたことで、スコアを上げていくことができました。

——最後に読者の皆さんに向けてメッセージをお願いできますか。

熊谷:クラウドは凄まじいスピードで進化しています。そのためセキュリティー製品を導入したから安心なのではなく、常にチューニングをしながら運用していくことが大切です。

白石:やはりIDやパスワードを窃取されたとしても侵入されない仕組みを作ることが大切です。Microsoft Entra ID などを活用して多要素認証や細かな認証条件を設定する必要があります。さらに認証をすり抜けてしまった場合でも「最小特権の原則」に従って各アカウントに必要最小限の権限のみ与えられている状態であれば、重要な情報に不正にアクセスされるのを防ぐことができます。このような多層防御をすることで、安心して利用できる情報システムを構築できると考えています。

白石 梓(しらいし あずさ)

ユニアデックス株式会社

ソリューションサービス本部 クラウドソリューション三部 一課

入社後インフラ運用設計の業務に従事。その後、さまざまな企業・大学向けのシステム更改プロジェクトなどに参画する。近年では技術力を生かしてセキュリティー領域に特化しており、現在は Microsoft 365を活用したセキュリティーの設計・構築を行う。

2024年、Microsoft Top Partner Engineer Award(Security)を受賞した。

熊谷 研吾(くまがい けんご)

ユニアデックス株式会社

マネージドサービス推進本部 ワークプレイスサービス部 基盤技術室

入社以来インフラエンジニアとして、プライベートクラウドやIaaSシステムの構築に携わる。現在はMicrosoft 365を活用したシステム提案を行っており、インフラ関連の高度な専門知識を基にした的確な提案に定評がある。

2024年、Microsoft Top Partner Engineer Award(Modern Work)を受賞した。