サイバー攻撃の標的となる製造現場で利用されるVPNの脆弱性

求められる「ゼロトラスト」をベースにした新たなセキュリティー対策

- お役立ち情報

2025年01月14日

- セキュリティー

製造現場の設備が外部のネットワークにつながり、リモートアクセスやリモートメンテナンスが日常化する中で、OT(Operational Technology)ネットワークの情報セキュリティーリスクが高まっています。これまで製造現場のセキュリティーの一部を担ってきたはずのVPN(Virtual Private Network)が、逆にサイバー攻撃の格好のターゲットとなっているのです。OTネットワークを取り巻く最新のセキュリティー動向を解説するとともに、VPNに代わる新たなリモートアクセスの手段を考察します。

目次

外部から隔離されていたはずのOTの“安全神話”が崩れた転機

製造現場や医療現場などで使われているOTを狙ったサイバー攻撃が多発し、被害が拡大しています。なぜ、そのようなインシデントが起きているのでしょうか。元来OT系のネットワークは、インターネットはもとより社内のIT系ネットワークともつながっておらず、外部から隔離された環境で運用されているために、セキュリティーが保たれているとされてきました。

こうしたOTの“安全神話”が崩れた背景には、大きく2つの転機がありました。

こうしたOTの“安全神話”が崩れた背景には、大きく2つの転機がありました。

1つはIoT(Internet of Things)の台頭です。製造現場のさまざまな設備のセンサーや稼働状況から収集した大量のデータを分析して工場全体のスマート化を実現するといった構想のもと、OTネットワークがITネットワークやクラウドに接続されるようになりました。

もう1つがコロナ禍です。工場内の設備をメンテナンスする際に、それまで設備メーカーのサービス担当者はほとんどの場合、製造現場でのオンサイト対応を行っていましたが、この体制がコロナ禍を経て激変したのです。感染防止の観点から人と人との対面が避けられ、メンテナンス作業の多くがリモートに移行していきました。

コロナ禍が落ち着いた現在も、ダウンタイム短縮への要請や人手不足といった要因から、リモートメンテナンスは日常化し継続しています。いったん外部のネットワークにつながったOTネットワークは、そのメリットも享受していることから、以前の隔離された環境に戻る可能性は低いでしょう。

VPNのファームウエアに潜在する脆弱性を狙ったサイバー攻撃が多発

OTに対する攻撃で最大の標的となっているのは、リモートアクセスやリモートメンテナンスのために設置されたVPN機器です。周知のとおりVPN機器は本来、通信のセキュリティーを保つためのものですが、そのファームウエアに潜在している脆弱性を狙った攻撃が多発しているのです。

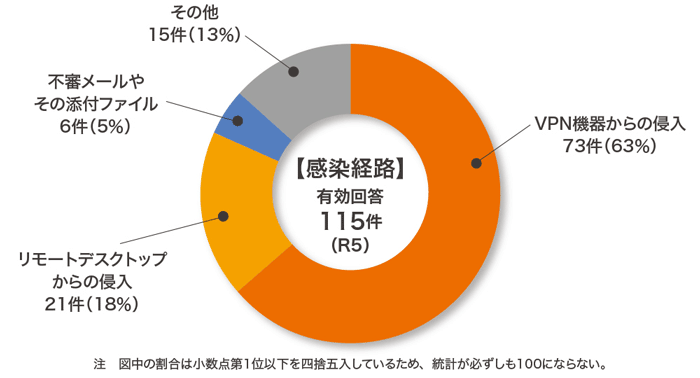

警察庁が公開した「令和5年におけるサイバー空間をめぐる脅威の情勢等について」という報告書によれば、ランサムウエアの感染経路においてVPNは63%を占めており、さらにリモートデスクトップを加えた割合は、実に全体の81%に達しています。

発見された脆弱性に対してパッチを当てるなど対処を行えば攻撃のリスクを低減できますが、漏れなく迅速に対処するのは困難です。例えば、設備メーカーのサービス担当者がリモートメンテナンスのために製造現場のみに了承を取り設置した場合など、IT部門はおろか工場の責任者でさえも存在を認識していないVPN機器が稼働しているケースもあり、脆弱性が放置されたままになりがちです。また、VPN機器の存在を把握していたとしても、24時間の稼働が求められるような製造現場では、緊急メンテナンスに必要な時間の調整や確保も容易ではありません。

VPNには、その仕組み自体にも大きなリスクがあります。IDとパスワードさえ知っていれば、誰でも正式なユーザーになりすましてリモートアクセスができてしまうことです。OTネットワークはセグメント分離やアクセス監視などの対策が施されていない場合も多く、ネットワークに入れてしまうと他の設備や重要サーバーなどへと簡単に渡り歩いてデータを窃取したり、マルウエアを残したりといったことが可能になるのです。また、なりすましではない正式なユーザーであったとしても、万一何らかのきっかけによって悪意を持った場合、同様の攻撃を実行できてしまうことになります。性善説に立った対応では、OTネットワークのセキュリティーを守ることはできない時代になっているのです。

VPNに代わる有力手段として検討すべきはZTNAのアプローチ

OTセキュリティーにおいてVPNがリスクとなっている中、どのような対策があるのでしょうか。有力な手段となるのが、ZTNA(Zero-Trust Network Access)のアプローチです。前述のとおりVPNは、基本的にIDとパスワードのみでリモートアクセスを許してしまうのに対し、ZTNAは「ゼロトラスト」の言葉が示すように「すべてのアクセスを信用しない」という前提に立ってユーザーの認証を行います。

IDやパスワードといった静的な情報だけではなく、ユーザーが使用している端末およびその状態、アクセスしている時間やロケーションといった動的な情報も捉えて、アクセスを許可するか拒否するかを判断させることが可能です。

例えば、通常はメンテナンスが行われるはずのない深夜の時間帯に、公衆Wi-Fiの環境から、認可外の端末を使ってリモートアクセスしようとしている場合、仮に正しいIDとパスワードが使われていたとしても接続を拒否します。さらにログインが成功したとしても、ユーザーはネットワーク内を自由に渡り歩けるわけではありません。ZTNAの「ブローカー」と呼ばれる機能で、事前に許可されていない機器やサーバー、アプリケーションなどにアクセスできない状態にします。

製造業向けゼロトラストリモートアクセスサービス「Dispel」とは

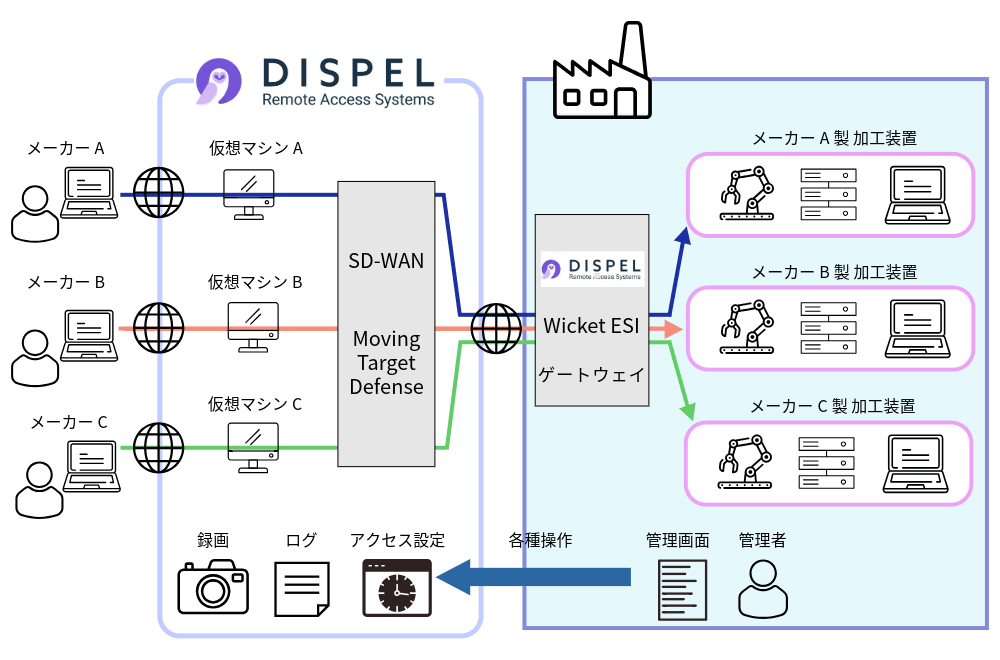

OTネットワークにZTNAを実装するソリューションは数多くありますが、ユニアデックスでは「Dispel」という製造業向けゼロトラストリモートアクセスサービスを提供しています。

きめ細かなアクセス制御やログ・録画によるトレーサビリティーの確保に特化した技術により、VPNよりも安全で簡単な管理を可能とします。また、NIST CSFやIEC62443などの世界標準のセキュリティー規格に準拠しているため、工場はもとより重要インフラでも安心して利用が可能です。

実際にDispelは、米国空軍などの政府機関や、世界に拠点を展開するドイツの自動車メーカーDaimler社、ノルウェーの油田掘削企業Seadrill社に導入されるとともに、世界的なビジネスソフトウエアのレビュープラットフォームの「G2 Summer 2024 Report for System Security」において「High Performer」に認定されるなど、グローバルで高い評価を獲得しています。そのようなDispelは非常に多岐にわたる機能を備えていますが、ここで特に強調しておきたいのは次の2つの機能です。

1つ目は「使い捨て仮想マシン」です。リモートからアクセスするユーザーには都度新しい仮想マシンが割り当てられ、その仮想マシンを介してOT内部の機器にアクセスします。仮に悪意を持ったユーザーがデスクトップ上にマルウエアなどを残したとしても、いったん接続を切った瞬間にすべて消去され、同じ仮想マシンにアクセスできなくなります。

2つ目は「Moving Target Defense」です。これは数分おきにアクセス経路上のIPアドレスやアクセスリストを変動させる機能で、外部からネットワークを特定できなくすることにより、ランサムウエアなどの攻撃を防ぎます。このようにDispelは単にVPNを置き換えるだけでなく、最新のサイバー攻撃の動向を踏まえた上での大幅なセキュリティー強化を実現します。

ただし、情報セキュリティー対策のツールを導入するだけで、OTネットワークのセキュリティー対策が完了することはありません。例えば、厳しいコスト削減への要求に応えるために製造現場でさまざまな努力が行われている中、新たなセキュリティーソリューションの導入コストが設備投資の一環として製造原価に反映されるとなればどうしても導入に消極的になってしまいます。OTネットワークに対するサイバー攻撃は長期に及ぶ工場やサプライチェーンの操業停止を招くなど、非常に大きな経営リスクです。こうしたことを製造現場や情報システム部門だけでなく、経営層も強く認識し、全社的な取り組みとして投資を行うことが肝要です。

お問い合わせ

お客さまの立場で考えた、

最適なソリューションをご提供いたします。

お気軽にお問い合わせください。