OT領域のネットワーク管理とセキュリティー対策

OTの領域はもう、城壁に守られた閉域ではない!?

- ソリューション

- コンサルティング

- リモート監視

- セキュリティー

- DX

- ネットワーク

- 資産管理

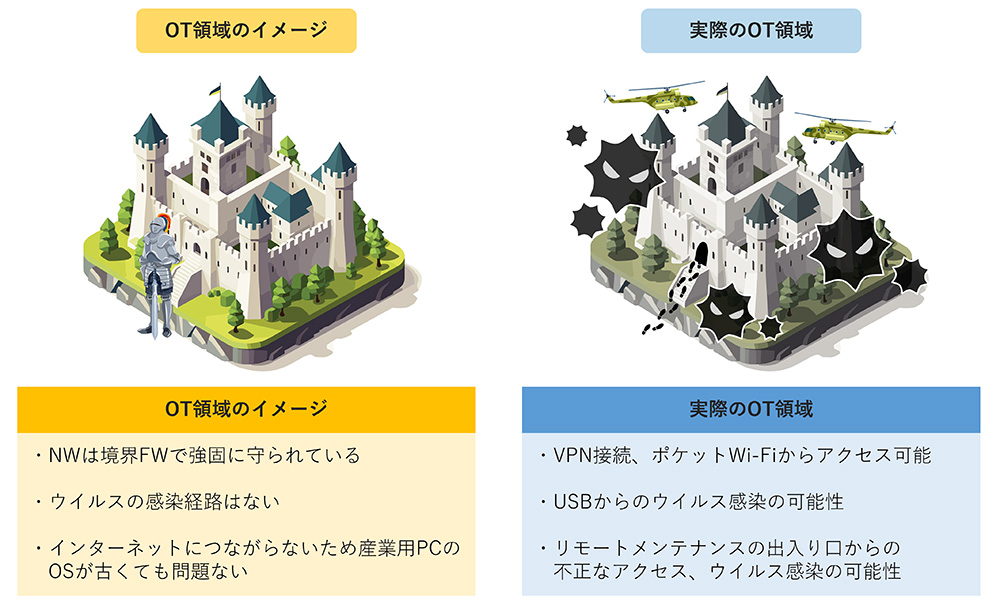

OT(Operational Technology)はネットワークから隔離された堅牢な領域だと思っていませんか?

以前はモン・サン=ミシェルのように外界から隔離された堅牢な領域でしたが、現実のOT領域は管理が不十分でセキュリティー対策も古いことが多いため、世界中から狙われています。今こそ近代化したOA(Office Automation)領域と同等のセキュリティー対策が必要です!

OT領域の現状

これまで、OT領域は境界ファイアウオール内のため、以下のように考えられてきました。

- 閉じられた世界で外部からの侵入経路はない

- 最新のセキュリティーパッチを適用していない古い機器が存在してもセキュリティー上の問題はない

しかし、実際はリモートメンテナンスの出入り口が設置されていたり、工場内にポケットWi-Fiが持ち込まれてインターネットに接続できる状態になっていたりなど、外部からの侵入経路が知らないうちにできていることが多々あります。外部からのアクセスはランサムウエアなどのウイルス感染につながる可能性があり、対応が急務です!

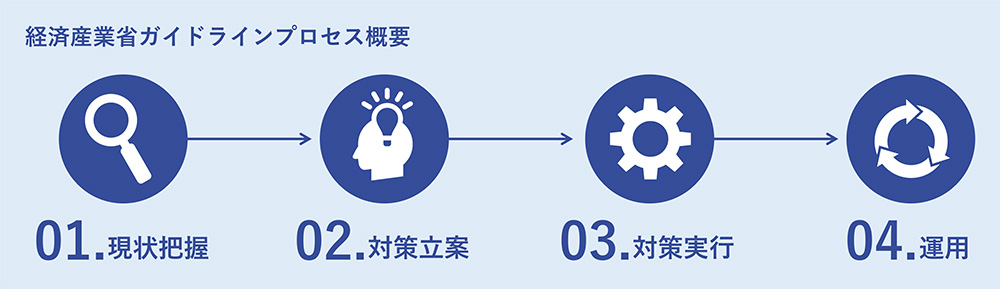

セキュリティー対策の流れ

OT領域のセキュリティー対策は、IT部門が把握できていないデバイスも多いため、経済産業省の「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」(以下、経済産業省ガイドライン)に準拠した対応が望まれます。

ユニアデックスは、それぞれのプロセスに応じたソリューション・サービスを拡充させて行く予定です。

各種サービスの提供

ユニアデックスは経済産業省ガイドラインに準拠した対策の実施をサポートします。

01.現状把握

ネットワーク内にどのようなデバイスが存在しているか、リスクが存在していないか、異常な通信がないかなどの現状を把握します。

このフェーズでは、OT領域向けの可視化製品を導入することによって、容易にネットワーク内のデバイスやリスクを把握することが可能です。

02.対策立案

現状把握後、守るべき対象を明確にします。守る対象によって、セキュリティー製品の導入やネットワーク構成の見直しなど、対策方法の立案と優先度を決定し、内容に沿ってロードマップを作成します。

03.対策実行

作成したロードマップに従い、ネットワーク構成の見直しやセキュリティー製品の導入を進めます。 主に3つのポイントで対策が必要です。

|

|

|

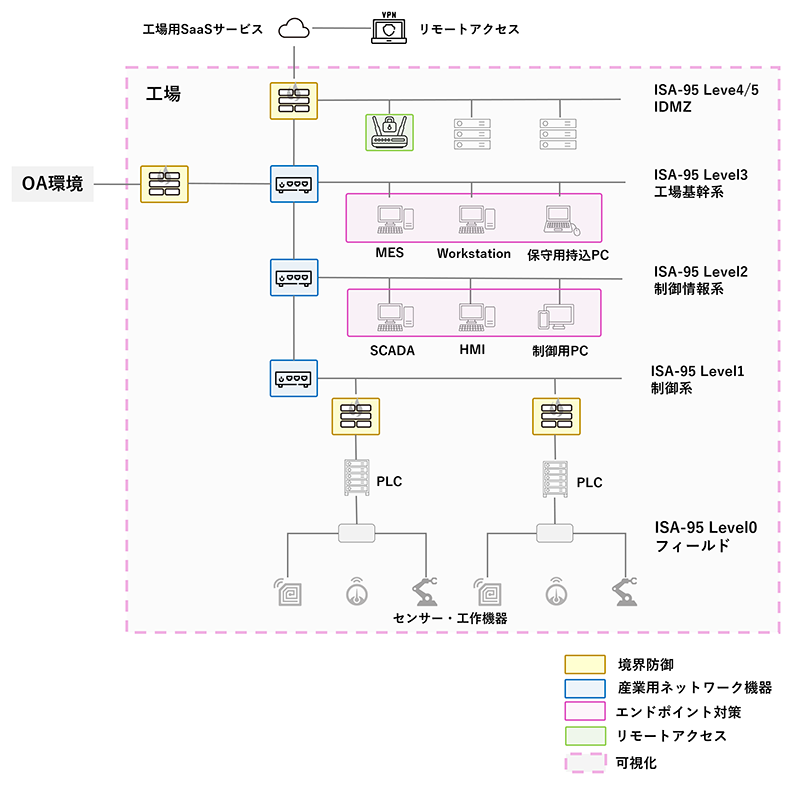

理想的なOTネットワーク構成

OT領域のセキュリティー対策を行う際は、Purdueモデル*を用いてデバイスのレベル分けを行い、そのレベルに応じた対策を検討すると進めやすくなります。

*Purdueモデル:産業用制御システム(ICS)向けのセキュリティー構造モデル

04.運用

セキュリティー対策は導入して終わりではなく、SOC(Security Operation Center)やMSS(Managed Security Service)での適切な運用と定期的な見直しを行い、安全な状況に保ち続けることが重要です。

ユニアデックスはこれまでもITインフラ・セキュリティーの分野で、設計・構築から運用・保守も含め継続的なトータルサポートを実施しています。OT領域のインフラ・セキュリティー対策もお任せください。対応すべき施策の優先度を決め、着実に進められるよう伴走しながら支援します。

Security Operation Center(SOC):サイバー攻撃対策などセキュリティー運用業務を行う組織

Managed Security Service(MSS):組織のセキュリティー運用業務を請け負うサービス

Security Operation Center(SOC):サイバー攻撃対策などセキュリティー運用業務を行う組織

Managed Security Service(MSS):組織のセキュリティー運用業務を請け負うサービス

お問い合わせ

境界にファイアウオールを設置していれば安心の時代ではありません。日々サイバー攻撃が進化していく中で、想定していなかったセキュリティーホールや外部からの侵入の可能性が常にあることを認識し、それらからOT領域を守るために、セキュリティーシステムの運用管理の見直しやサイバー攻撃の検知・分析を行い、対策を講じていくことが必要です。

まずはユニアデックスにご相談ください!

更新日:2024年01月26日

お問い合わせ

お客さまの立場で考えた、

最適なソリューションをご提供いたします。

お気軽にお問い合わせください。