“避けられない脅威”のランサムウエア

~自然災害と同様に被害への備えを~

- お役立ち情報

2023年12月08日

- セキュリティー

- セミナーレポート

ランサムウエアの被害は年々増加傾向にあり、企業規模にかかわらず感染のリスクは高まっています。セキュリティー対策に“完璧”はないだけに、自然災害と同様の“避けられない脅威”となったと言っても過言ではありません。だからこそ重要なのは、ランサムウエアに感染した際にどのような対応を行うかを事前に決めておくことです。2023年10月25日に開催したセミナーでは、常に万一の事態を想定した上で、具体的にどのような心構えや事前準備が必要となるのかを紹介しました。

目次

基調講演

弁護士が紹介する“ランサムウエアビジネス”に対抗する3つの対策

八雲法律事務所

八雲法律事務所代表弁護士

山岡 裕明 氏

*1:Palo Alto Networks「New eCh0raix Ransomware Variant Targets QNAP and Synology Network-Attached Storage Devices」(2021年8月10日)

こうした状況にどう対処すべきなのでしょうか。山岡氏は3つの対策を示します。

Session1

ランサムウエア対策で重要な「サイバーキルチェーン」の寸断

ユニアデックス株式会社

ユニアデックス株式会社マーケティング本部

ビジネス企画開発部

第一企画開発室

上席スペシャリスト

岩竹 智之

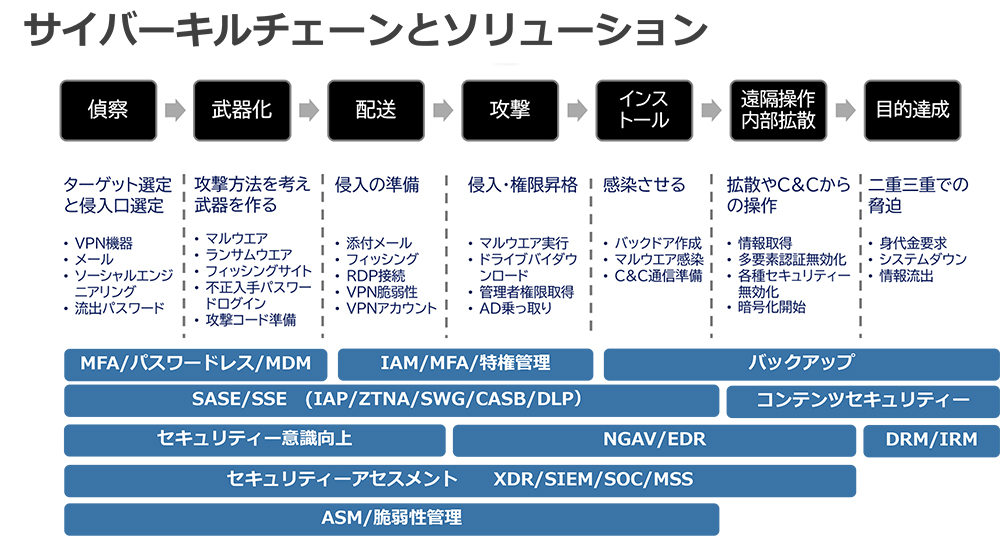

ランサムウエア対策で考慮すべきことはサイバーキルチェーンです。これは、「偵察(ターゲット選定と侵入口選定)」に始まり、「武器化(攻撃方法を考え武器を作る)」「配送(侵入の準備)」「攻撃(侵入・権限昇格)」「インストール(感染させる)」「遠隔操作(内部拡散やC&Cからの操作)」「目的達成(二重三重での脅迫)」に至る攻撃ステップを捉えたものです。

このように多様かつ多層的なセキュリティー対策が求められますが、ユニアデックスでは導入から運用まで一貫したサポートを行っています。「何から始めればよいのか分からないというお客さまに対しても、現状のセキュリティーレベルと目標とすべきレベルのギャップを把握し、お客さまの状況に合わせた対策立案を支援する『セキュリティー成熟度診断』を無償で提供しています。ぜひ、ご相談ください」と岩竹は呼びかけました。

用語

| MFA | Multi-Factor Authentication |

|---|---|

| MDM | Mobile Device Management |

| ASM | Attack Surface Management |

| IAM | Identity and Access Management |

| SASE | Secure Access Service Edge |

| SSE | Security Service Edge |

| NGAV | Next Generation Anti-Virus |

| EDR | Endpoint Detection and Response |

|---|---|

| DRM | Digital Rights Management |

| IRM | Information Rights Management |

| XDR | eXtended Detection and Response |

| SIEM | Security Information and Event Management |

| SOC | Security Operation Center |

| MSS | Managed Security Service |

Session2

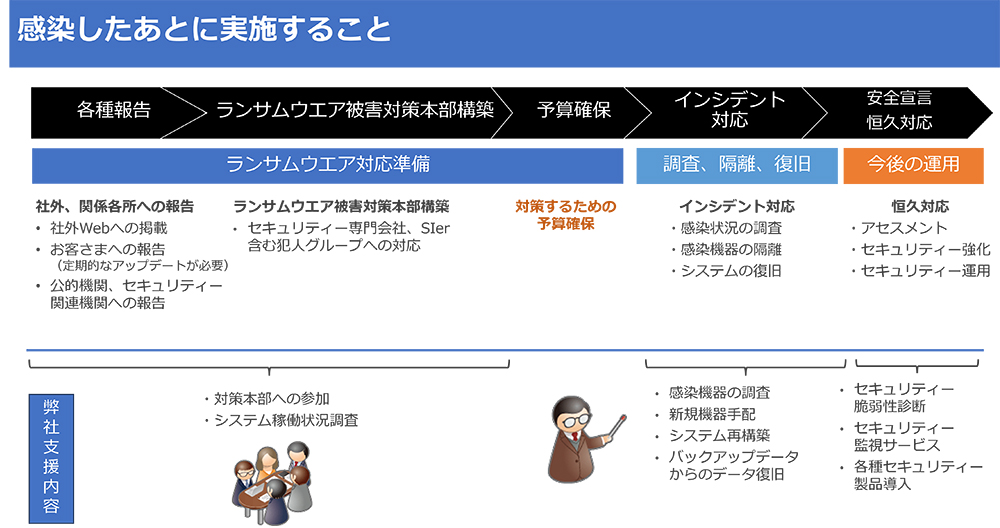

ランサムウエア感染時の迅速な対応と復旧を実現するには

ユニアデックス株式会社

ユニアデックス株式会社マーケティング本部

戦略企画推進部

プロモーション推進室

安部 加織

ユニアデックス株式会社

ユニアデックス株式会社マーケティング本部

プロダクト企画開発部

第一企画開発室

小林 由紀

Session3

ジャストサイジング+HaaSでランサムウエアにベストな備え

ユニアデックス株式会社

ユニアデックス株式会社エヴァンジェリスト

IT漫談家

高橋 優亮

自然災害と同様に避けられない脅威であるランサムウエアへの備えとして、ぜひご検討ください。

*2: 基本使用料と契約期間を設定。変動キャパシティーはサイジングにより変わる可能性があります。

関連情報

関連商品・サービス

関連ソリューション

お問い合わせ

お客さまの立場で考えた、

最適なソリューションをご提供いたします。

お気軽にお問い合わせください。