Sumo Logic(スモーロジック)

脅威分析の自動化によるクラウドSIEMサービスで短期間に高度な監視環境を提供

- 商品・サービス

- クラウド

- セキュリティー

Topics

概要・特徴

クラウドベースのSIEMサービス

Sumo Logicは、さまざまなログやメトリクスを取り込んで分析、監視、通知することができるクラウドサービスです。

昨今のサイバー攻撃はますます高度化しており、ゲートウェイやクライアントでさまざまな対策をしていても巧みに潜り抜けターゲットに到達しています。これら攻撃の痕跡を各々の機器のダッシュボードで確認するだけでは全容の把握には大変な労力を必要とします。それらの課題を解決するためにさまざまな機器から出力されるログやメトリクスといったデータを一元的に取り込んで相関分析をすることが必要になります。その際、ログのフォーマットは各社バラバラとなっており、取り込むためのチューニングが必要になります。また、その情報を分析するためには各々の情報の関連性を定義する必要があります。Sumo Logicは、これらの課題を解決するクラウドベースのSIEMサービスです。

昨今の課題

-

IT環境の状況がわからない

-

ログがバラバラなので全体の状況がわからない

-

SIEMの機器の取り扱いが難しい

-

Security Operation Center(SOC)を外部委託しているのでブラックボックス化している

-

いくつものクリックをしないと必要な情報にたどり着かない

-

大量のログから問題を見つけるのが難しい

-

ログのフォーマットがバラバラなので取り扱いにくい

-

サイバー攻撃による急激なログ増加が発生したが、契約量を超えたため取得できなかった

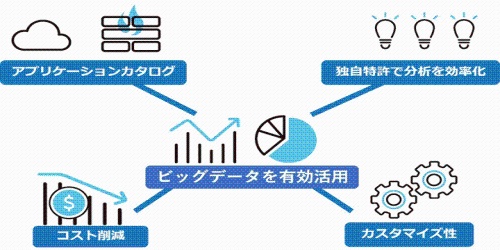

Sumo Logicが解決します

-

600以上の相関分析ルールでアラートの精査を省力化

-

あらかじめ用意されたアプリケーションカタログが豊富

-

独自特許で分析を効率化

-

柔軟なライセンス体系でコスト削減

-

カスタマイズ性が高いので見たいダッシュボードを簡単作成

Sumo Logic 6つの特徴

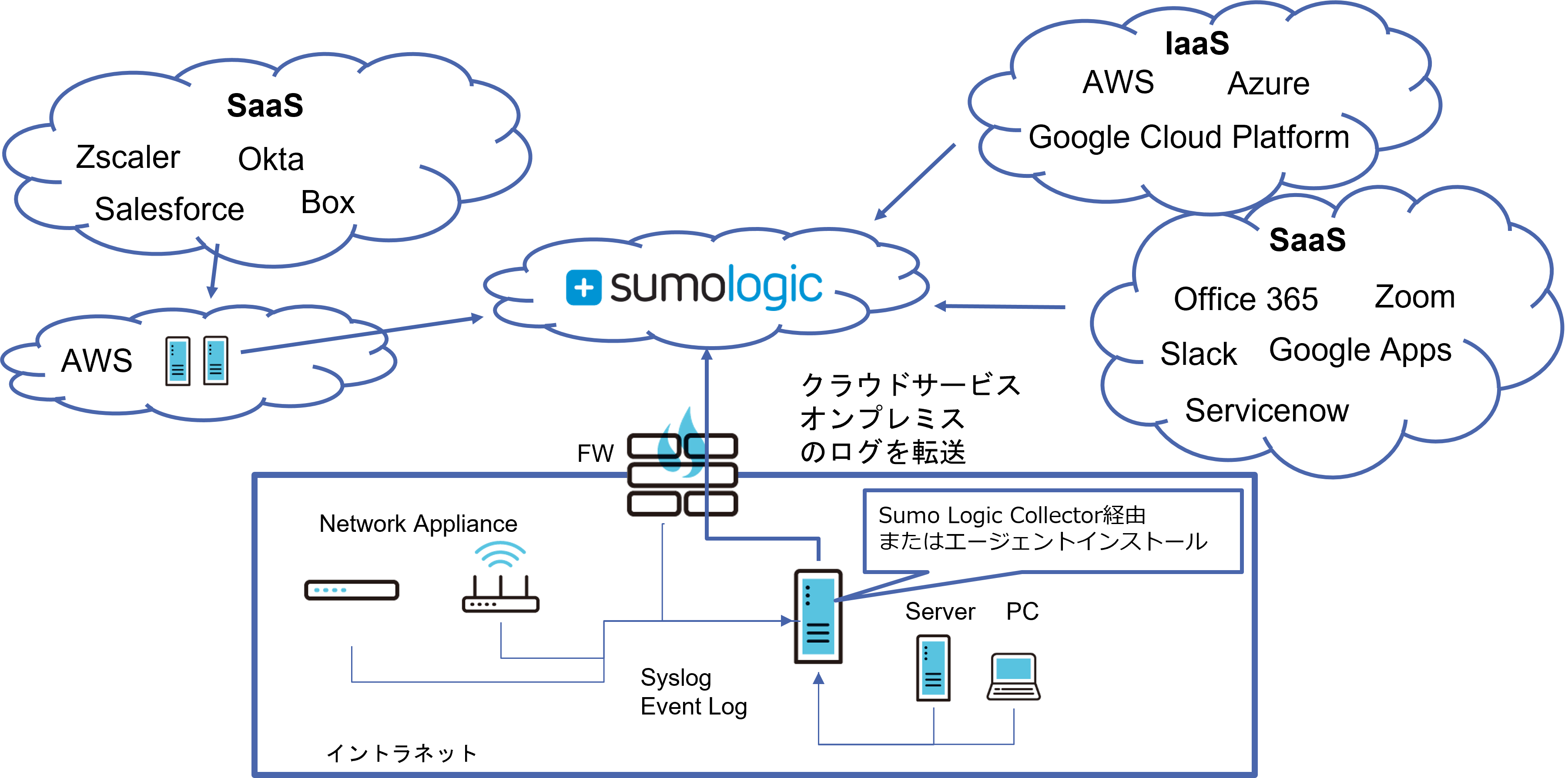

1)オンプレもクラウドも合わせて分析

オンプレミスのサーバー、ネットワーク機器、PCのログとクラウドサービスのログのどちらも取り込みシステム全体の可視化を実現します。クラウドベースなのでアプライアンスのSIEM製品と異なり容量制限がありません。バージョンアップやリプレースもありません。またオンプレミスSIEMのように冗長化、BCP対策をせずともクラウドで高い稼働率でサービスを継続します。

2)アプリケーションカタログ

3)脅威インテリジェンス

特定のセキュリティー製品が検出したアラートだけでは正しく脅威の判別ができない場合があります。Sumo Logicは業界において評価の高いCrowdStrike社と提携し、同社の脅威インテリジェンスを利用した脅威分析を行うことが可能です。これを利用することでセキュリティー製品のログだけではなくサーバー、ネットワーク機器やPCのログからも脅威を検知することが可能になり、検出精度を高めることができます。

4)自動相関分析(Cloud SIEM Enterprise:CSE)

SIEMには大量のログが送り込まれ、大量のアラートが検出されます。しかし、おのおのの機器が発するアラートは過検知・誤検知も多く、今まではそれを人の手で正誤判断を行ってきました。この大変な作業を自社で運用することに限界を感じ、多くの企業は外部のSOCサービス業者に委託していました。CSEはあらかじめ600以上の相関分析ルールを持っており、各種ログから得られる情報をルールに基づいて判別することで人海戦術だった正誤判断を自動化します。オペレーターやアナリストはCSEが絞り込んだ情報を精査するのみでよくなり、自社運用も可能にします。下図では24時間で69,000,000件のレコードを取り込み2,000件のシグナルが発生していますが、確認すべき情報=Insightは7件に絞り込まれています。

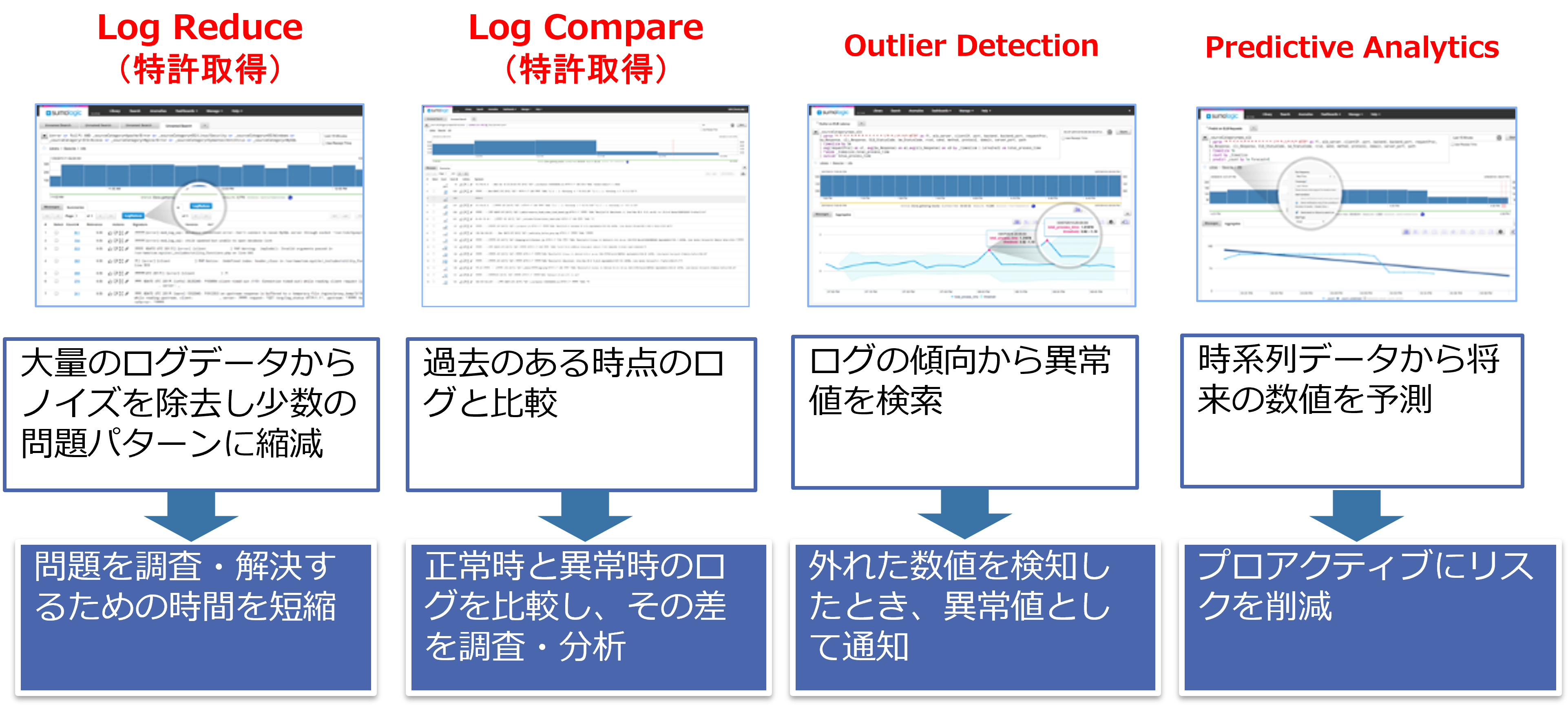

5)高度な分析を支援する機能

何かしらのインシデントが発生した場合、さまざまな方法で影響範囲や原因を調査することになります。その際に高度な分析機能が支援してくれます。

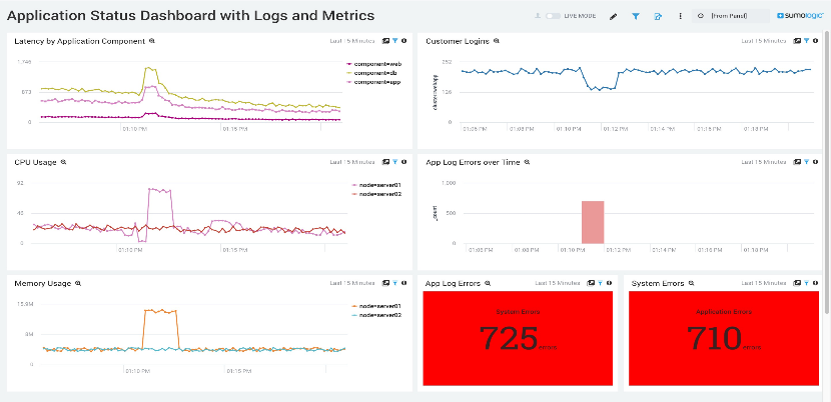

6)ログとメトリクスの統合監視

メトリクスとはCPUの稼働率、メモリー使用率などのデータのことをいいます。メトリクスは何かしらの異常が発生していることを検知しやすいため閾値を決めたアラートを設定します。その時刻に何が起きたかをログを使って原因を分析します。このようにログとメトリクスを合わせて監視することができるのが特徴です。

Why ユニアデックス?

ユニアデックスは、クラウドセキュリティーソリューションとしてZscalerやOktaを取り扱っており、ZscalerやOktaから出力されたログを相関分析することで驚異の分析を容易にすることが可能です。またクラウドサービスだけでなくネットワーク機器、サーバー、クライアントからのログも合わせた統合的な可視化の提供も可能となります。

機能

1)データ送信

ログデータをSumo Logicに送信する方法は二通り

Installed Collector

サーバーやPCなどにインストールするソフトウエアです。macOS版、Windows版、Linux版が用意されており、インストールした先のWindowsのイベントログやSyslogなどをSumo Logicテナントに送信します。

Hosted Collector

Sumo Logicのテナント上でログを受け取る機能です。AWSやGCPなどのログを直接受け取ることが可能です。またクラウドSyslog機能によりsyslogクライアントからも受信可能です。さらにCloud-to-Cloud インテグレーションフレームワークによりOktaやZscalerなどのさまざまなSaaSのログを直接受け取ることが可能です。

2)検索

クエリとLogReduce/LogCompareで異常をすばやく見つける

クエリと呼ばれるデータベースの検索コマンドを組み立てることで探したいログを見つけることが可能です。各種ログのフォーマットにあったライブラリーが用意されており、それらを利用してカスタマイズすることで容易に自分好みの検索が可能となります。特定の文字をハイライトして見つけやすくする工夫もされています。またLogReduceは類似性に基づいてメッセージをクラスター化し、見るべきログをすばやく表示しますので大量のログからの異常を見つけるのに役立ちます。さらにLogCompareにより、ある時点のログと別の時点のログを比較しパターンの変化を表示することができるので何かしらのインシデントの原因の特定に役立ちます。

3)アプリケーション

あらかじめ用意されたテンプレート

AWS、GCP、AzureをはじめとしたIaaS、OktaやZscalerといったさまざまなSaaS、EDRやセキュリティーアプライアンス等のログを取り込むためのテンプレートが150以上用意されています。これらのログを可視化するために最適化されたクエリーやダッシュボードが用意されており、ログを取り込んだ瞬間からグラフィカルにログを表示することができます。またThreat Intel クイック分析アプリケーションは、CloudStrike社の脅威インテリジェンスデータをログデータと相関させることで高度なサイバー攻撃の脅威を検知することに役立ちます。

4)アラート

閾値を設けてSlack等にアラート通知

検索のスケジュール設定からアラートの設定が可能です。例えば特定時間内に発生したアラートの数量が閾値を越えた場合や脅威インテリジェンスの脅威レベルがHighになった時にアラートを発報するといった設定が可能です。アラートはメール、スクリプトアクション、ServiceNow、WebhookでSlackに通知などのさまざまな方法で通知できます。

5)管理

コンソールの共有でチームで対応

ユーザーに対してロールの設定が可能です。ロール設定によって検索のみのユーザー、データ管理が可能なユーザーなどの設定が可能です。チーム内のメンバーの役割に応じて権限設定可能です。協力会社との共同監視の際にもこの機能が有効に働きます。またユーザーに対して2段階認証やSAML認証の設定も可能です。

6)Cloud SIEM Enterprise(CSE)

600以上の相関分析ルールで見るべきログを絞り込み

CSEは各種ログデータをクラスター化し、各ログの相関分析を行います。例えばファイアーウォール、IDS、EDR、ADから出力されるログから同じIPアドレスを横串で関係性を見ます。あるIPアドレスでは、フィッシングのURLをクリックでスコア+2、EDRで怪しいファイルの実行を検知でスコア+2、怪しい外部IPアドレスへの通信を検知でスコア+2となり合計が閾値5を超えたのでアラートを発報するといったことを行います。この相関分析ルールはあらかじめ600以上用意されており、大量のアラートから『見るべきアラート』を自動で絞り込みます。これによりオペレーターやアナリストの負荷を軽減することができます。

※ 記載の会社名、製品名は、各社の商標または登録商標です。

詳細は「商標について」をご参照ください。

商品販売元

更新日:2022年12月14日

お問い合わせ

お客さまの立場で考えた、

最適なソリューションをご提供いたします。

お気軽にお問い合わせください。