日本の製造業にも関係あり!?「NIS2指令」、「EUサイバーレジリエンス法」とは?

- お役立ち情報

2024年08月02日

- セキュリティー

目次

EUのサイバーセキュリティーに関する法規制の背景

- EU加盟国間でのサイバーセキュリティーの規制や基準に違いがあるため、多国間でのサプライチェーンの安全を確保できない

- デジタル製品の脆弱性の多さに対して企業のセキュリティーアップデートが不十分であり、ユーザーが安全な製品を選択するための情報がない

このような課題にEU全体で対応するため、NIS2指令とCRAという法規制が誕生しました。

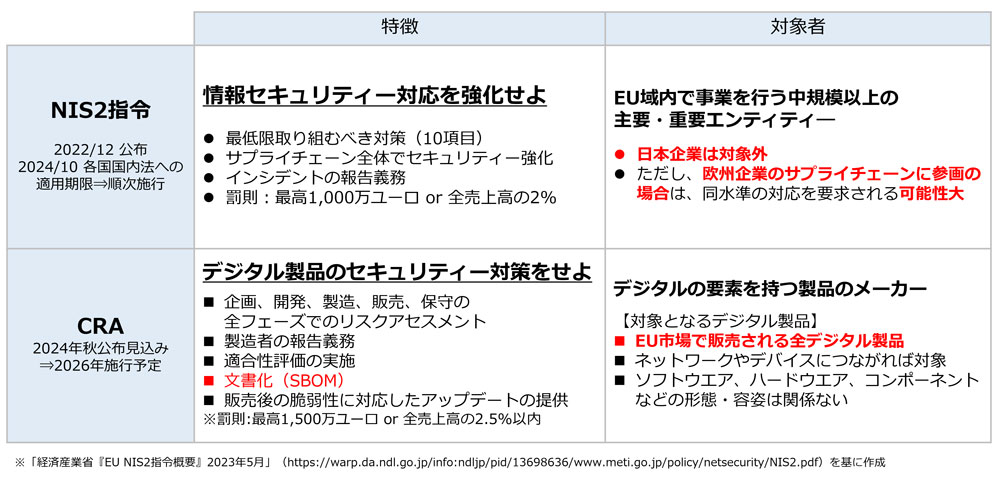

NIS2指令、CRAの概要

NIS2指令について

まずは、情報セキュリティー対応を強化するNIS2指令ついて解説します。

適用範囲

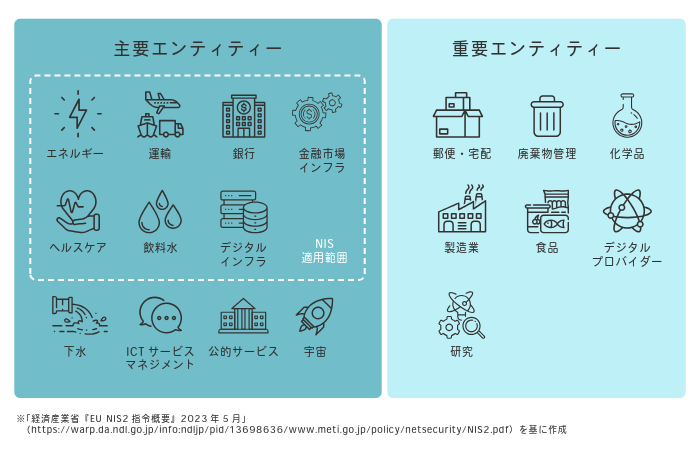

NIS2指令ではサービスの特性や規模などによって社会への影響やリスクが異なることから、適用範囲の事業体を「主要エンティティー」と「重要エンティティー」の2つのカテゴリーに分類しています。

NIS2指令は「従業員数が50人以上かつ年間売上高が1,000万ユーロ以上の企業でさらに、主要および重要エンティティーに属しており、EU域内にてサービスの提供あるいは活動をする企業」が適用対象です。例外として、企業規模に関係なく、社会、経済、あるいは特定の部門や種類のサービスにおいて重要な役割を担う(サービスの停止により重大な影響のある)特定の基準を満たす事業体や行政機関も、本指令の適用範囲に含まれます。(詳細はEUR-Lexを確認してください)

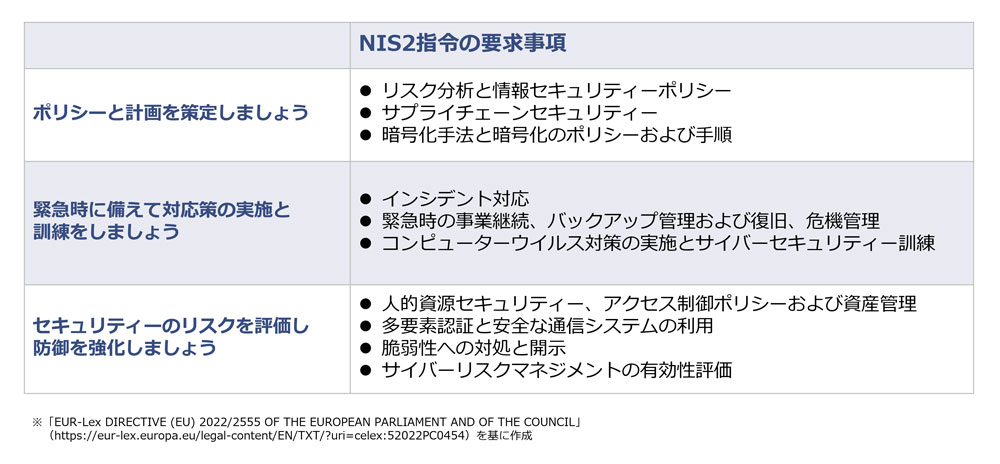

最低限取り組むべき対策

ネットワークおよび情報システムのセキュリティーにもたらされるリスクを管理するために、最低でも以下10項目の技術的、運用的および組織的対策を実装することが求められています。

これらの項目が示すように、組織はあらゆる種類のインシデントと緊急事態に備え、ネットワークや情報システム、そしてそれらの物理的環境を保護することができるように対応する必要があります。

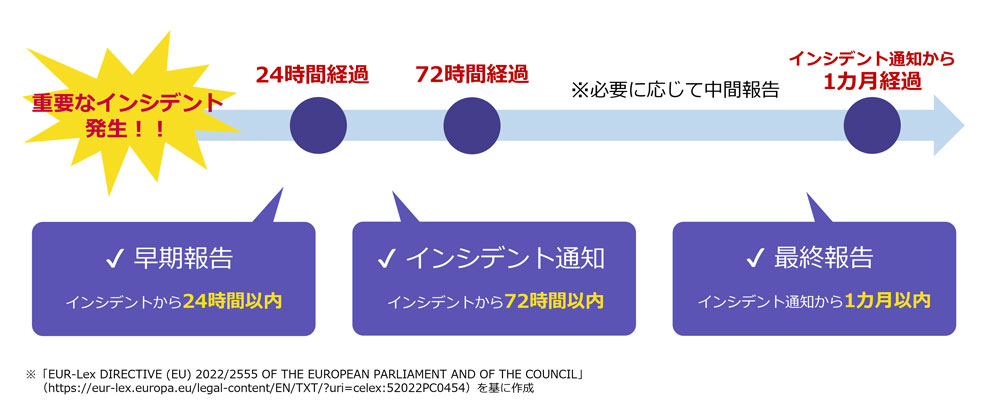

報告義務

サイバーレジリエンスを強化するため、インシデント報告に記載すべき事項と報告期限が明確化されました。インシデントが発生した場合、該当企業は所轄官庁または指定のCSIRTへ段階的に最低3回の報告が必要です。報告が必要となるタイミングは以下の通りです。

インシデントを認識してから24時間以内

早期報告:インシデントが違法行為や悪意ある行為に起因するものか、または国境を越えた影響をおよぼす可能性があるかを報告

中間報告 ※必要に応じて

前回の報告からの更新情報

インシデント通知後1カ月以内

最終報告:原因、緩和的措置、影響範囲など、インシデントに関する詳細な説明

罰則

- 主要エンティティー

- 最高で1,000万ユーロ、または事業者の全世界年間総売上高の2%のいずれか高い方の額の罰金

- 重要エンティティー

- 最高で700万ユーロ、または事業者の全世界の年間総売上高の1.4%のいずれかの高い方の額の罰金

CRAについて

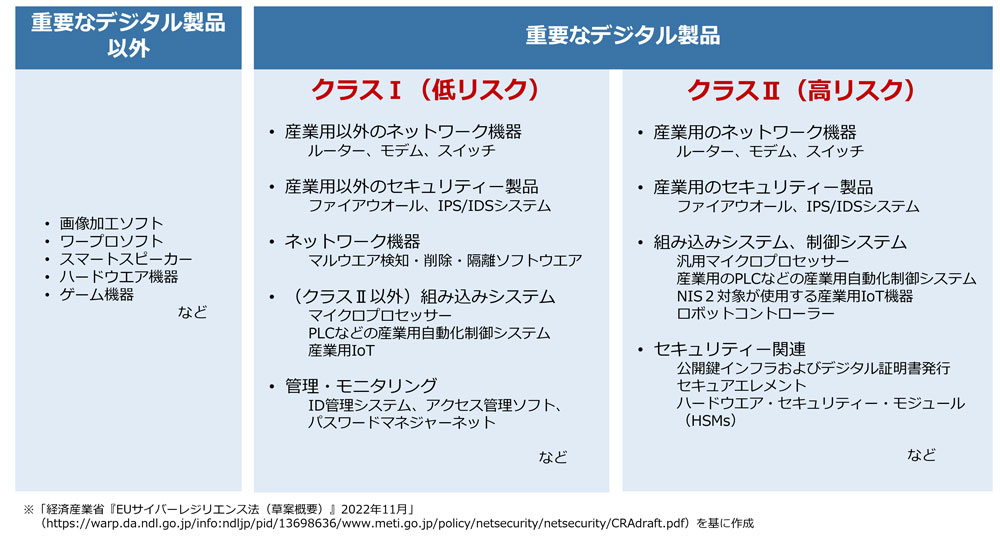

デジタル製品の分類

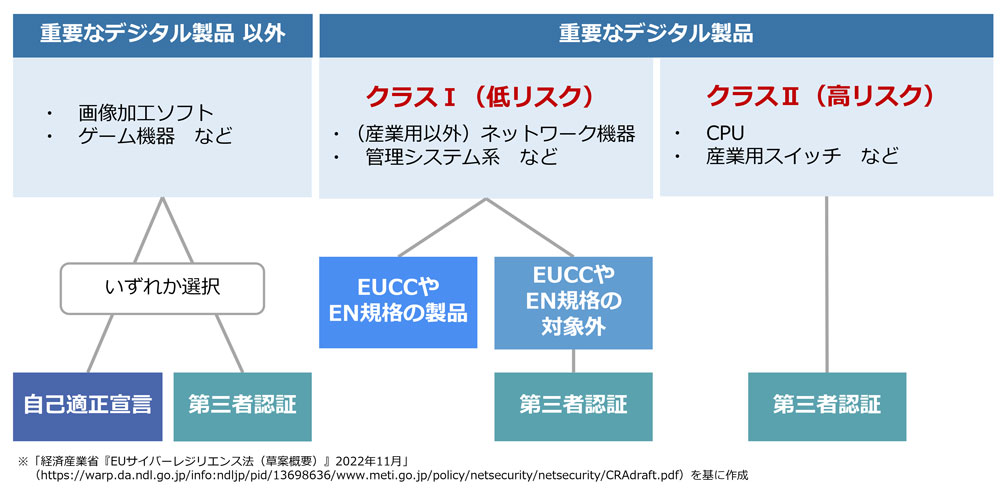

適合性評価の実施

重要なデジタル製品以外

自己適合宣言か第三者認証を選択可能。

重要なデジタル製品

第三者認証が必須。ただし、低リスク製品のうちEUCC※2やEN規格※3の対象であるものはすでに別認証を取得していると認められるため、第三者認証は不要。

適合性評価を通じてCRAへの適合が証明されると、製造業者はEU適合宣言書を作成し、デジタル製品にCEマークを貼付します。また、デジタル製品を市場に出す前に適合性に関する技術文書を作成する必要があり、技術文書とEU適合性証明書は上市後10年間、市場監視当局が自由に使えるように自社に保管する義務があります。

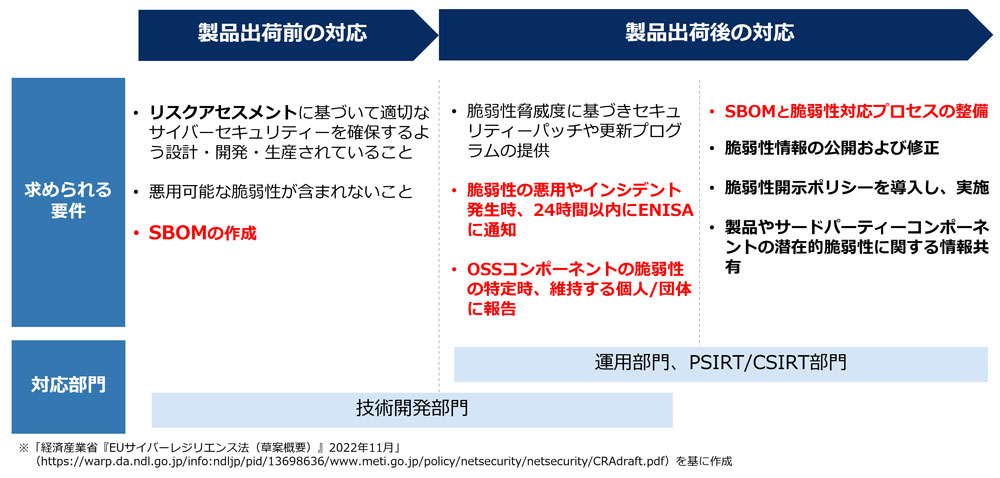

プロセス要件

CRAにより、製造業者はセキュリティー要件や脆弱性対策要件の実施などの義務を課せられます。どのような対応が求められているのか、最低限知っておくべき要件をピックアップし、それらを製品ライフサイクルで整理したものが以下になります。

ここで着目してほしいポイントは大きく分けて3つあります。

- 開発段階だけでなく、製品ライフサイクル全体でセキュリティー対応が必要

- SBOM作成や更新プログラムの提供が必要

- インシデントを認識してから24時間以内にENISA(欧州連合サイバーセキュリティー機関)に通知が必要

製品のライフサイクル全体でセキュリティーの対応をするということは、全社的にポリシーを策定する必要があります。例えば、毎月脆弱性に関する情報をリリースする場合、継続対応を行う部門の設置が新たに必要です。そのため、社内体制の見直しや各部門の役割分担を明確にしておくことが重要となります。

Software Bill of Materials (SBOM)の作成

-

悪意のあるコードや脆弱性の特定が容易になる

-

オープンソースの利用状況を把握でき、セキュリティーの管理と修正がしやすくなる

-

ライセンスに関連するリスクや管理工数を低減できる

-

必要なアップデートやパッチの特定と効率的な適用が可能になる

このように、SBOMは企業のセキュリティーを強化する上で必要不可欠なものです。CRAの適用範囲ではSBOMの作成が求められていましたが、日本でもいずれ必要になると予想しています。経済産業省で産業分野ごとのSBOM導入に向けた議論や実証実験が始まるなど、普及に向けた取り組みが進んでいるため、皆さんもSBOMの導入を検討してみてはいかがでしょうか。

まとめ

- ※1:European Commission, “State of the Union 2017:The Commission scales up its response to cyber-attacks,”2017.9.19.

- ※2:EUのICT製品のセキュリティー認証規格の一つ

- ※3:欧州30カ国で構成されるCEN(欧州標準化委員会)やCENELEC(欧州電気標準化委員会)、ETSI(欧州通信規格協会)が発行する、欧州の統一規格

関連情報

関連ソリューション

関連コラム

お問い合わせ

お客さまの立場で考えた、

最適なソリューションをご提供いたします。

お気軽にお問い合わせください。