お役立ち情報

絞り込み

-

社員を巻き込むIT活用のリアル

ITツールの自社導入から定着までを支えた情報システム部門の奮闘IT部門の重要な役割は、言うまでもなく業務効率化や生産性向上に資するITツールの導入によって、企業の成長を支えることです。しかし、現実には「ITツールを導入したのに現場で活用されない」といった声は、多くの企業で聞かれます。IT部門がその役割を果たすには、ITツールを導入するだけでなく、全社員が自律的に活用できるような環境づくりが不可欠です。ユニアデックスでも、SFA(営業支援システム)、BI(ビジネスインテリジェンス)、生成AIといったツールを展開する中で同様の課題に直面しましたが、IT部門が自らの役割を捉え直したことで、“現場との共創”による活用が進んでいます。その歩みを「ITツールの定着」「生成AIの活用」の大きく2つの活動に分けて、前後編でご紹介します。

2025年09月04日

- AI

- DX

- セキュリティー

-

最新の脆弱性管理に基づいた ID セキュリティー強化が急務

働き方の多様化やクラウド利用の加速に伴い、多くのユーザーが場所を問わずITシステムやデータに日常的にアクセスするようになりました。これにより企業の情報セキュリティーに対する脅威も増大しています。そうした中で重要度が高まっているのが、ユーザー認証の要となる「アイデンティティー(ID)」のリスク管理です。本記事では、IDのリスク管理において求められる具体的な対策について、予防策(プロアクティブ)と万一の事態を想定した対応策(リアクティブ)の両面から代表的なソリューションの概要を解説します。また、企業がIDセキュリティー強化に向けた第一歩を踏み出すためのポイントについても紹介します。

2025年08月04日

- セキュリティー

-

本当に役立つITコンセプトの作り方

成功するシステム導入プロジェクトへの道標ITシステムの構築にかかわらず、あらゆるプロジェクトの成否は、施策や導入する技術の良し悪しよりも、そもそもどのような効果を狙うのかというプロジェクト自体のコンセプトに大きく依存します。良いコンセプトとは「何かをより良くしたい」というプロジェクトチームの思いを具現化したものです。そして、コンセプトは、チーム全体の共通理解を形成し、チームが原点とする行動指針として、あるべきITシステムを実現するための道標となります。企業を取り巻く状況が激しく変化する中では、当初の計画に固執するのではなく、軌道修正を自ら判断できる柔軟な対応が求められます。そうした中でコンセプトは道標として重要な役割を果たします。

2025年07月22日

-

RSA Conference 2025に参加しました!

~2024年と2025年で何が変わったのか?~2025年4月28日(月)~5月1日(木)にサンフランシスコのモスコーニ・センターで開催された世界最大級のセキュリティー関連イベントであるRSA Conference 2025の現地レポートをお届けします。RSA Conference 2024に続き、2年連続での参加となるので昨年度からの変化などを弊社社員がわかりやすく解説します。

2025年07月07日

- セキュリティー

- ゼロトラスト

- AI

-

なぜ現場が抱える課題は経営に響かないのか

~経営層を動かすIT課題の伝え方~現場が抱えるIT課題の解決は、企業の持続的成長において不可欠な要素です。しかしながら、企業では現場と経営層の間に視座のズレが生じており、重要な課題がそのまま放置されたり、的外れな解決策が実行されたりといったことも少なくありません。本記事では、このような現場と経営層の視座のギャップを埋め、課題を的確に経営層へ届けるために有効な3つのステップを詳しく解説します。

2025年06月09日

-

文部科学省の「教育情報セキュリティポリシーに関するガイドライン 改訂版」が示す教育DXの道筋となるセキュリティー対策

日本社会の持続的な発展のために、教育分野でもDXの推進が求められています。そうした中、小中学校ならではの課題に配慮した情報セキュリティーの確立が急務となっています。このような背景のもと、文部科学省により2017年10月に「教育情報セキュリティポリシーに関するガイドライン」が策定され、2025年3月までに計5回の改訂が行われてきました。本ガイドラインの目的と改訂のポイントやガイドラインに沿った実践的な対策のヒントについて、検討会座長を務める髙橋 邦夫氏に伺いました。

2025年05月12日

- DX

- セキュリティー

-

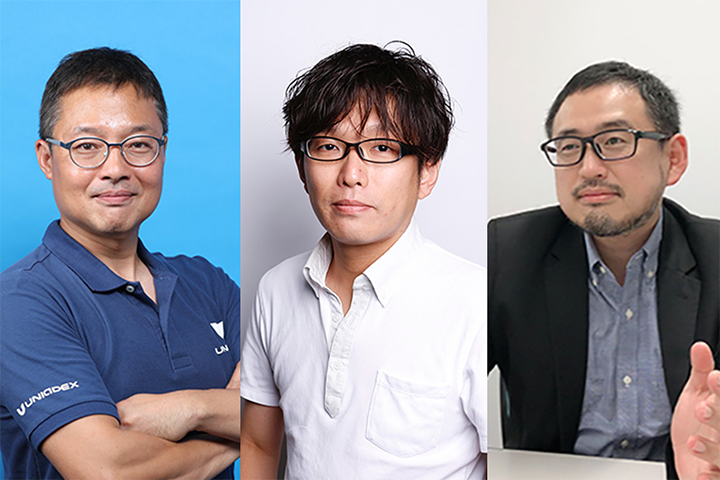

製造現場で培ってきたノウハウを持つ社内人材を生かした取り組みが加速

日本の製造業における生成AIの利活用の最新トレンドとは企業におけるAIの活用が進む中、製造業の現場では不良品検査、異常検知、予知保全などへの応用が進められてきました。そしてChatGPTに代表される生成AIの登場により、利活用の幅はさらなる広がりを見せています。こうしたAIをいかにして自社の成長につなげていけばよいのでしょうか。製造業を中心としたAI活用研究の第一人者として知られる早稲田大学 グリーン・コンピューティング・システム研究機構 上級研究員 研究院教授の速水 悟氏に、そのポイントを伺いました。

2025年04月07日

- AI

- セキュリティー

-

エキスパートが徹底解説

セキュリティー対策、今のままで大丈夫?

Microsoft 365をフル活用しようランサムウエアの被害が拡大するなど、企業におけるセキュリティー対策はこれまで以上に急務となっています。ゼロトラストセキュリティーの認知も広まりつつありますが、その一方で、予算や人的リソースの制約によりセキュリティー対策が後手に回っている企業も少なくありません。そこで、多くの企業が導入している Microsoft 365を活用したセキュリティー対策について、Microsoft Top Partner Engineer Awardを受賞したユニアデックスのエンジニア2人が、わかりやすく解説します。

2025年02月13日

- セキュリティー

- ゼロトラスト

-

サイバー攻撃の標的となる製造現場で利用されるVPNの脆弱性

求められる「ゼロトラスト」をベースにした新たなセキュリティー対策製造現場の設備が外部のネットワークにつながり、リモートアクセスやリモートメンテナンスが日常化する中で、OT)ネットワークの情報セキュリティーリスクが高まっています。これまで製造現場のセキュリティーの一部を担ってきたはずのVPNが、逆にサイバー攻撃の格好のターゲットとなっているのです。OTネットワークを取り巻く最新のセキュリティー動向を解説するとともに、VPNに代わる新たなリモートアクセスの手段を考察します。

2025年01月14日

- セキュリティー

-

機密情報も怖くない!次世代の生成AI環境とは

ChatGPTやGeminiなどの生成AI技術の登場は、私たちの生活を大きく変えただけではなく、さまざまなビジネスシーンでも活用されるようになってきました。生成AIは、企業でも業務効率化や新たな価値創造に貢献し始めていますが、情報漏えいのリスクなどのセキュリティー面や、誤った回答をしてしまうといった技術面の課題も明らかになってきています。本稿では、生成AIの現状と課題を取り上げ、その課題を解決するソリューションをご紹介します。

2024年12月09日

- AI

-

デジタルワークプレイスが切り開く、新たな働き方

「オフィスに縛られない働き方」「業務効率化」「従業員の満足度向上」これらの課題に直面されている経営者や人事担当者の皆さま、デジタルワークプレイスという言葉をご存知でしょうか?

テクノロジーの進化により、私たちの働き方は大きく変わろうとしています。本記事では、デジタルワークプレイスの主要な効果である「ハイブリッドワークの実現」「デジタル従業員エクスペリエンス(DEX)の向上 」「生産性の向上」「従業員エンゲージメントの強化」を中心に、その可能性と課題を探っていきます。2024年11月18日

-

Black Hat USA 2024 に参加しました!

~CTEM はペネトレーションテストと本当に競合するのか?~2024年8月3日(土)~8日(木)にラスベガス マンダレイベイコンベンションセンターで開催された世界有数のセキュリティー関連イベントであるBlack Hat USA 2024の現地レポートをお届けします。Black Hat USA 2024のチケットの購入から、今話題のCTEMやペネトレーションテストなどを弊社社員がわかりやすく解説します!

2024年10月15日

- セキュリティー

- AI

-

ゼロトラストで「CTEM」が果たす役割

~求められる脆弱性管理への意識改革~セキュリティー対策でゼロトラストに注目が集まり、「SASE」や「SSE」といったカテゴリーの製品が多数登場しています。ただし、それらのソリューションを導入しても、攻撃者が狙うITシステムのウイークポイントを解消しなければ効果は著しく低下します。ゼロトラストの大前提として取り組まなければならない、脆弱性管理に対する意識改革について、Tenable Network Security Japan社とユニアデックスが語り合いました。

2024年09月20日

- セキュリティー

-

日本の製造業にも関係あり!?「NIS2指令」、「EUサイバーレジリエンス法」とは?

昨今、サイバー攻撃が世界的に増加しており、その標的は企業規模に関わらずあらゆる企業に広がっています。そして、サイバー攻撃の被害に遭った際の影響はその企業だけにとどまりません。このような現状に対応するため、EUではサイバーセキュリティーに関する法規制が次々と進められています。今回はその中でも日本企業、特に製造業への影響が予想される「NIS2指令」と「EUサイバーレジリエンス法」について解説します。

2024年08月02日

- セキュリティー

-

なりすましメールに騙されない社員を育てるには?

~PSATで効率的なセキュリティー意識向上を~昨今流行りのChatGPTのような生成AIは、人間が書いたかのような美しい文章を提供してくれるため、非常に便利です。しかし、このようなAIが標的型攻撃やビジネスメール詐欺などの攻撃に悪用されると人々はますます騙される可能性が高くなります。今回は、巧妙化する手口に騙されないために必要な、セキュリティー教育のお話です。

2024年07月04日

- セキュリティー

-

RSA Conference 2024に参加しました!

~次の最重要トレンドは?~2024年5月6日(月)~9日(木)にサンフランシスコのモスコーニ・センターで開催された世界最大級のセキュリティー関連イベントであるRSA Conference 2024の現地レポートをお届けします。RSA Conference 2024のチケットの種類から、次の最重要トレンドなどを弊社社員がわかりやすく解説します。

2024年06月17日

- セキュリティー

- ゼロトラスト

- AI

- SASE

-

「AI vs. AI」の構図となるセキュリティー対策

社会や企業はどう理解し、対処していくべきかを考えるときOpenAIがChatGPTを2022年11月30日に発表して以来、多くのIT企業が同様のプラットフォームの利用やそれらを活用したサービスの提供を開始しています。こうした「生成AI」は利用シーンを広げるとともに、社会やビジネスのあり方に大きな影響を与えようとしています。ただし、生成AIもまたITシステムである以上、サイバーセキュリティーの問題と無縁ではいられません。私たちは、生成AIのセキュリティーをどのように理解し、付き合っていけばよいでしょうか。ユニアデックスでエバンジェリストを務める高橋 優亮に聞きました。

2024年05月13日

- AI

- セキュリティー

-

シスコ、TXOneとの連携で実現する

“適材適所”によるOTセキュリティー対策企業の製造拠点において、IoTの普及や製造機器のイーサネット対応、生産性向上に向けたスマートファクトリー化などの進展に伴い、OT(Operational Technology)領域のセキュリティーに対して注目が集まっていますが、課題を抱えている企業もあります。

製造業が抱える具体的な課題と、それに対するシスコシステムズ、TXOne Networks Japan、ユニアデックスの3社それぞれの特徴を生かした、OTセキュリティー対策を熱く語り合いました。2024年04月17日

- セキュリティー

-

保健医療介護福祉分野における、情報セキュリティー確保のためのガイドライン改定で変化する経営者の責任

日本社会の持続的成長のために、あらゆる領域で「DX」の推進が求められています。医療の世界も例外ではなく、情報セキュリティーはその取り組みの根幹を支える重要な要素になっています。厚生労働省では、「医療情報システムの安全管理に関するガイドライン」を策定しており、2023年5月には最新版となる第6.0版を公開しました。日本の医療機関が抱える課題を踏まえて、今回の改定のポイントをメディカルデザイン総合研究所 代表・所長、慶應義塾大学SFC研究所 上席所員、医療サイバーセキュリティ協議会 理事 島井健一郎氏に伺いました。

2024年04月01日

- セキュリティー

- DX

-

サイバーセキュリティー・メッシュ・アーキテクチャーとは?

~ゼロトラストの次に目指すところ~今回ご紹介するのはサイバーセキュリティー・メッシュ・アーキテクチャー(Cybersecurity Mesh Architecture 以下、CSMA)です。かつてのウイルス対策は、アンチウイルスソフトを導入すれば済んだため分かりやすいですが、CSMAは製品やサービスを一つ導入して完成するわけではありません。製品やサービスを一つ導入して完成しないのは、ゼロトラストと同様です。

本記事では、多くの皆さまにセキュリティーへ関心を持っていただけるよう、エンジニアではない筆者の言葉でCSMAについて解説します。2024年03月21日

- ゼロトラスト

- SASE

- セキュリティー

-

いますぐに行うべきセキュリティー対策

~セキュリティーインシデントから見える、従業員の意識改革の重要性~国内においては、2023年はメールの誤送信やクラウド設定のミス、USBメモリーや印刷物の紛失など、人的ミスが目立った年と言えます。これは、情報セキュリティー対策において人的ミスをいかに減らすことが重要であることを示しています。企業や組織は、テクノロジーだけでなく、従業員の意識向上と教育にも注力する必要があります。

2024年02月08日

- セキュリティー

-

“安全幻想”から脱却したセキュリティーの体制づくりが急務

リモートワークからオフィスへの回帰、生成AIの進化やビジネスでの活用、マイナンバーカードに対する不安など、2023年もITセキュリティーを取り巻く環境には大きな変化がありました。また、ランサムウエア被害をはじめとするインシデントも数多く発生しています。こうした動向を踏まえつつ、さらなる変化が予想される2024年では、どんなトレンドに注目し、セキュリティー対策に臨むべきなのでしょうか。奈良先端科学技術大学院大学教授の門林 雄基氏に伺いました。

2024年01月09日

- セキュリティー

-

“避けられない脅威”のランサムウエア

~自然災害と同様に被害への備えを~ランサムウエアの被害は年々増加傾向にあり、企業規模にかかわらず感染のリスクは高まっています。セキュリティー対策に“完璧”はないだけに、自然災害と同様の“避けられない脅威”となったと言っても過言ではありません。だからこそ重要なのは、ランサムウエアに感染した際にどのような対応を行うかを事前に決めておくことです。2023年10月25日に開催したセミナーでは、常に万一の事態を想定した上で、具体的にどのような心構えや事前準備が必要となるのかを紹介しました。

2023年12月08日

- セキュリティー

- セミナーレポート

-

製造業の緊急課題となったOTセキュリティーへの現実的対処法

~「SEMICON Japan 2023」で見る・聞く・知る~OT(オペレーショナルテクノロジー)領域の装置やシステムのセキュリティーをどのように担保していけばよいのでしょうか。 そのソリューション展開をリードするシスコとユニアデックスのキーパーソンが語り合いました。

2023年11月28日

- セキュリティー

-

XDRの選び方

~実際XDRは本当に必要なのか?~ここ最近、セキュリティーイベントなどで「XDR(eXtended Detection & Response)」をアピールするメーカーが急激に増えています。 XDR を取り巻く環境の変化など最新事情をご紹介します。本記事では、多くの皆さまにセキュリティーへ関心を持っていただけるよう、エンジニアではない筆者の言葉でXDRについて解説します。セキュリティーは難しくて敬遠したいものではなく、働く皆さま一人一人を守る身近なものと思っていただけたら嬉しく思います。

2023年10月12日

- セキュリティー

- 監査証跡/ログ

-

CNAPPとは?

~クラウドの設定ミスからあなたの組織を守る~エンドユーザーとシステム管理者の双方がクラウドを安心して使える仕組みの1つとして、弊社ではCNAPP( Cloud Native Application Protection Platform)というクラウドセキュリティーに注目しています。本記事では、多くの皆さまにセキュリティーへ関心を持っていただけるよう、エンジニアではない筆者の言葉でCNAPPについて解説します。セキュリティーは難しくて敬遠したいものではなく、働く皆さま一人一人を守る身近なものと思っていただけたら嬉しく思います。

2023年09月05日

- セキュリティー

-

【後編】いまさら聞けないPPAP問題

~PPAPをやめたいけど踏み出せない方に~前編では、PPAP(パスワード付きZipファイルの送付)について、その問題点と代表的な対応手法をご紹介しました。後編では国内の脱PPAPの歴史を振り返りつつ、PPAPと企業が守るべき情報について解説します。

2023年08月21日

- セキュリティー

-

ランサムウエアの被害を最小限に抑えるセキュリティー対策の勘所

多くの企業でDXが急速に進む一方、情報の窃取や身代金などを目的としたサイバー攻撃が激化しています。なかでも企業の事業継続を脅かす深刻なリスクとなっているのがランサムウエアによる被害です。標的となるのは大企業だけではありません。むしろ十分なセキュリティー対策が行えていない中小企業を狙い撃ちにするケースが目立っています。こうしたサイバー攻撃の被害を最小限に抑えるために必要な対策を見いだすべく、ユニアデックスが2023年5月16日に開催したオンラインセミナー「ランサムウエア対策の見落としがちなポイント ~被害を最小限に抑えるには~」の内容をご紹介します。

2023年07月13日

- セミナーレポート

- セキュリティー

-

【前編】いまさら聞けないPPAP問題

~PPAPをやめたいけど踏み出せない方に~PPAP(ZIPファイル暗号化+パスワード追送)は、ファイル保護や誤送信対策を目的として日本で広く定着した情報共有手法でしたが、セキュリティー上の懸念や閲覧性の問題から運用の見直しが急務です。本記事では、前編と後編に分けて、PPAPのリスクと問題点を解説し、より安全な代替手段を提案します。重要なデータを適切に共有することで、情報漏えいや不正アクセスのリスク軽減を目指していきましょう。

2023年06月15日

- セキュリティー

-

【後編】「誰も取り残さないサイバーセキュリティ」の実現に向け

産学官連携で取り組む人材の育成2022年7月、中央大学、明治大学専門職大学院ガバナンス研究科、Zホールディングス株式会社、大日本印刷株式会社、株式会社三菱UFJフィナンシャル・グループ、警視庁サイバーセキュリティ対策本部が参加する形で、「サイバーセキュリティ人材の育成に関する産学官連携についての協定」が締結された。サイバーセキュリティーやその対策を担う人材の育成が社会的な課題となる中、産学官6機関が結んだ本協定では、どのような目的を設定して取り組みを進めていくのだろうか。後編では、協定発足から約半年の間に行ってきた活動内容と今後の展開について紹介する。

2023年05月08日

- セキュリティー

-

マルチクラウド環境におけるデータ管理とは

複数のクラウドサービスを併用して使うことで、最適なクラウド環境を整えることができるのがマルチクラウドのメリットですが、単一のサービス利用に比べるとデータ管理の面でリスクが高くなるというデメリットもあります。マルチクラウド環境特有のセキュリティーリスクとはどんなものがあるのでしょうか?今回はその解決方法含めご紹介します。

2023年04月24日

- セキュリティー

-

【前編】「誰も取り残さないサイバーセキュリティ」の実現に向け

産学官連携で取り組む人材の育成2022年7月、中央大学、明治大学専門職大学院ガバナンス研究科、Zホールディングス株式会社、大日本印刷株式会社、株式会社三菱UFJフィナンシャル・グループ、警視庁サイバーセキュリティ対策本部が参加する、「サイバーセキュリティ人材の育成に関する産学官連携についての協定」が締結された。サイバーセキュリティーやその対策を担う人材の育成が社会的な課題となる中、産学官6機関が結んだ本協定では、どのような目的を設定して取り組みを進めていくのだろうか。前後編の2回で紹介する。

2023年04月20日

- セキュリティー

-

ファイル管理から始めるランサムウエア対策

ランサムウエアの脅威が高まる中、セキュアなデータの受け渡しとコンテンツ管理を行うことは非常に重要です。今回はランサムウエア対策におけるファイル管理の重要性と、クラウドストレージでファイルを保護する方法についてご紹介します。

2023年03月07日

- セキュリティー

-

増大するサプライチェーン攻撃の脅威

自社が「アリの一穴」にならないためにサプライチェーンを構成する企業に侵入し、ネットワークを通じてターゲットの大企業などを狙うサプライチェーン攻撃が増えている。最悪の場合、サプライチェーン全体のビジネスが止まってしまうだけに深刻な問題だ。こうした脅威に対して、企業はどのように備えるべきだろうか。サプライチェーン・サイバーセキュリティ・コンソーシアム(SC3)などでも積極的に活動する神戸大学大学院工学研究科教授の森井昌克氏に聞いた。

2023年02月17日

- セキュリティー

-

エンドポイントセキュリティーを見直そう!

今すぐできる3つの確認ポイント認証、脆弱性管理など、エンドポイントセキュリティーなどの対策はいろいろありますが、今回はその中でもいまや当たり前のように導入されているマルウエア対策と、それを正しく利用することの重要性についてご説明します。

2023年01月19日

- セキュリティー

-

深層学習を活用したセキュリティー強靭化への最先端アプローチ

サイバー攻撃の巧妙化によりNGAVやEDRなどをもすり抜けて、甚大な被害を発生させるケースが増大しています。そうした中で注目される深層学習(ディープラーニング)を活用したEPPによる事前対策のアプローチについて解説します。

2022年12月09日

- セキュリティー

-

DXを推進するカルビーの両輪 進める「現場への落とし込み」と支える「IT技術力のアップ」に共通する教育の重要性

国内のポテト系スナックやシリアルの市場において高いシェアを誇るカルビー。同社はデジタルトランスフォーメーション(DX)推進に向け、「現場で実現する部隊」のDX推進部と、「IT技術で問題解決する部隊」の情報システム部をDX推進本部内に構える組織改革を行った。カルビーのDXはどのように進んでいるのか。また、その過程でセキュリティー対策にはどのような変化があったのか。同社DX推進部長の森山正二郎氏と情報システム部の本間武人氏に聞いた。

2022年10月18日

- DX

- 事例

-

多くの脅威はメールを介してやってくる!「メールセキュリティー」を実現するには?

企業内のデータ資産を暗号化して"身代金"を要求するランサムウエアや、特定の企業をターゲットに機密情報を盗み取る標的型攻撃など、情報セキュリティーに対する脅威は巧妙化・高度化を続け、いくら対策を行っても被害が絶えません。こうした脅威への対策として企業は何をするべきか、また、どのようなソリューションを選べばよいか解説します。

2022年09月26日

- セキュリティー

-

「XDR」とは?EDRとの違いと必要とされる理由

進化を続ける脅威に対抗するために、セキュリティー対策も次々に新たなものが登場しています。近年、注目を集めてきたエンドポイント対策の「EDR(Endpoint Detection and Response)」に続いて、「XDR(Extended Detection and Response)」というキーワードを見かける機会が増えてきました。

2022年07月06日

- セキュリティー

- 監査証跡/ログ

-

EPPとなにが違う?EDRの基本と、導入すべき理由

Emotetの感染急増や、サプライチェーンを狙った攻撃の被害など、サイバー攻撃に関する大きなニュースが続き、セキュリティー対策強化を急ぐ企業が増えています。そのなかで注目を集めているのが、EDR(Endpoint Detection and Response)です。

2022年06月09日

- セキュリティー

-

"SASE"の読み方から、ゼロトラストとの微妙な関係までを解説

最近、サイバーセキュリティーの文脈で、"ゼロトラスト"や"SASE"といった文字を目にする機会が増えました。ゼロトラスト("すべてを信用せず、常に確認する"ことを前提としたセキュリティーの概念 )については、なんとなく意味が伝わってくるものの、SASEに至っては、その内容・意味どころか、何と読めばいいのかもわからない...という方が多いのではないでしょうか。

2022年04月19日

- SASE

- セキュリティー

- ゼロトラスト

-

ゼロトラストとは?をわかりやすく教えて!従来のセキュリティー対策との違いも解説

ゼロトラストとは何なのか?注目されている背景から考え方、どんなところに気をつけて、どのように導入していったらよいのかを詳しく解説します。

2022年03月29日

- ゼロトラスト

- セキュリティー

-

ゼロトラスト時代の落とし穴「ログの可視化」は次世代クラウドセキュリティーで対応

オフィスとテレワークを組み合わせたハイブリッドな働き方が増え、ゼロトラスト(何も信頼しない考え方)でセキュリティーを強化する動きが強くなっています。アクセス制御や認証基盤のクラウドセキュリティーソリューションの人気が高まる状況の中、課題も見えてきました。ソリューションを導入すれば万全というわけではなく、よりセキュアなIT環境運用のためには、セキュリティーログの可視化が不可欠です。

2022年01月28日

- セキュリティー

- 認証

- 監査証跡/ログ

- ゼロトラスト

-

"6つの失敗パターン"から読み解くゼロトラスト導入を成功させるポイントとは!?

クラウドサービスの普及や、テレワークの拡大などによって、今、ゼロトラストという考え方が注目を集めています。

2022年01月13日

- ゼロトラスト

- セキュリティー

-

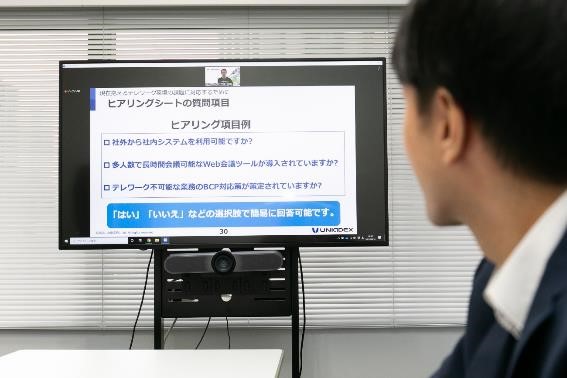

働きやすい会社はクラウドセキュリティーに力を入れる 単なるツール導入で終わらせないテレワーク環境づくり

新型コロナウイルス感染症の脅威にさらされて1年半以上経過し、働き方や学び方など社会の様相が大きく変わりました。現状維持に甘んじ、事態の収拾を待つだけでは、この変化に対応できません。

2021年10月22日

- セミナーレポート

- セキュリティー

-

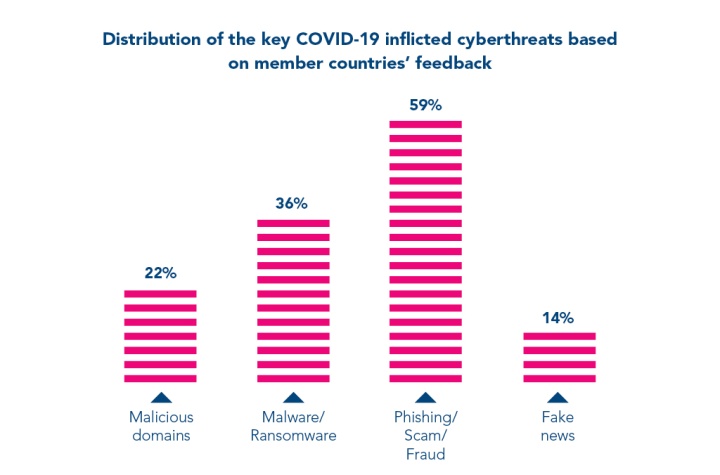

世界最先端のIT国家、エストニアを知っていますか

【第7回】ゼロトラスト時代のサイバー攻撃への備え新型コロナウイルス感染症の拡大が始まった2020年3月以降、さまざまな場面で対面で会うことが難しい世の中になりました。そして必然的に人々はオンラインでつながるようになり、ビデオ会議アプリのZoomが動詞として使われるようになるほど、さまざまな場面でのデジタルシフトが加速しました。その結果、私たちがオンラインで触れる情報は何が正しくて何が間違っているのかがわからず、コロナ関連のフェークニュースが溢れかえっていることから、Information(情報)とPandemic(世界的な流行病)をかけたInfodemic(インフォデミック)という言葉が生まれたほどです。どこにも信用を置かないゼロトラスト時代に、エストニアから学べることは何か。エストニアの対策の歴史とサイバー衛生の考え方を紹介します。

2021年09月08日

- DX

- 事例

- セキュリティー

-

これまでのセキュリティー対策で大丈夫!?Cisco Duoで解決するゼロトラスト時代のセキュリティー

私の祖父母は東北地方の田園地帯にある小さな集落で暮らしており、そこは広大な田畑とすぐ近くにはそのまま飲めるほどの透き通った冷たい水が流れ、土手にはロープを付けられたヤギが草を食べているような牧歌的な光景の生活です。

2021年07月26日

- ゼロトラスト

- 認証

-

自治体情報セキュリティーの見直しポイント、おすすめ構成を完全解説!

ユニアデックスはヴイエムウェアと共催で「自治体情報セキュリティーの見直しポイント、おすすめ構成を完全解説!」を開催しました。「地方公共団体における情報セキュリティポリシーに関するガイドライン」の課題となるポイントを事例を交えながら解説します。

2021年07月01日

- セミナーレポート

-

動物行動学研究家 竹内久美子氏インタビュー 命懸けだからこそ進化、生物に学ぶ危機管理

動物行動学の最新の研究成果をわかりやすく伝える執筆活動を続けている竹内久美子氏。竹内氏のお話からは、人間社会だけでなくITセキュリティーにも通じる危機管理の考え方が見えてきました。

2021年06月08日

- 著名人インタビュー

-

世界最先端のIT国家、エストニアを知っていますか

【第6回】IT教育とスマートシティーから見る変革の仕組み新型コロナウイルス感染症の流行は私たちの生活にさまざまな影響を与えました。外出制限などによるリモートワークや学校におけるオンライン学習の急増、ECサイトなどのオンライン消費へのシフト——。

2021年04月21日

- DX

- 事例

-

テレワーク先進企業に学べ!ビジネスを加速させるテレワーク

テレワークにおいて早急に取り組むべき課題である「セキュリティー対応」。対策が遅れがちな認証部分と、インターネットとの境界部分を保護することで、一層安全にテレワークを推進できます。

2021年03月23日

- セミナーレポート

- セキュリティー

- 認証

-

クラウドファースト時代はゼロトラスト!ヴイエムウェアが描くSASEとは

VMware SASEは「Zero Trust」と「SASE(Secure Access Service Edge)」を実現するプラットフォームの名称で、Zero Trust/SASEの実現のために必要な機能のほとんどをヴイエムウェアのソリューションで構成しているところが注目点です。

2021年01月29日

- ゼロトラスト

- SASE

- セキュリティー

-

超高速・多数同時接続の時代 クラウドセキュリティーはゼロトラストで考える

新型コロナウイルス感染症の拡大防止のため、産業界ではテレワークの推進が掲げられています。

2021年01月28日

- セキュリティー

- ゼロトラスト

-

Sumo LogicでAzure Active Directoryを見てみよう(Azure版)

Sumo LogicはクラウドベースのSIEMサービスです。さまざまなログを取り込んでわかりやすく可視化することができます。今回は、Azure Active Directoryを可視化し、リスクに関する分析を視覚的に表示してみましょう。

2021年01月19日

- 監査証跡/ログ

-

Sumo LogicでActive Directoryを見てみよう(オンプレ版)

Sumo LogicはクラウドベースのSIEMサービスです。さまざまなログを取り込んでわかりやすく可視化することができます。今回は、Active Directoryを可視化し、リスクに関する分析を視覚的に表示してみましょう。

2020年11月19日

- 監査証跡/ログ

-

世界最先端のIT国家、エストニアを知っていますか

【第5回】IT化の本質は不確実な未来への準備世界最先端といえる電子政府を実現し、ほとんどのサービスがオンラインで完結する国があります。バルト三国で最も小さい国、人口約130万人のエストニアです。そのIT活用方法は世界中から注目を集めています。コロナ禍でエストニアはどうITを活用したのでしょうか。日本のDX推進の参考にもなる取り組みを紹介します。

2020年11月17日

- DX

- 事例

-

Zscalerのログから組織全体のクラウド利用状況をSumo Logicで可視化する

さまざまなログを取り込んでわかりやすく可視化することができる「Sumo Logic」でZscalerのログから組織全体のクラウドの利用状況を可視化し、リスクに関する 析を視覚的に表示してみます。

2020年10月27日

- 監査証跡/ログ

- セキュリティー

-

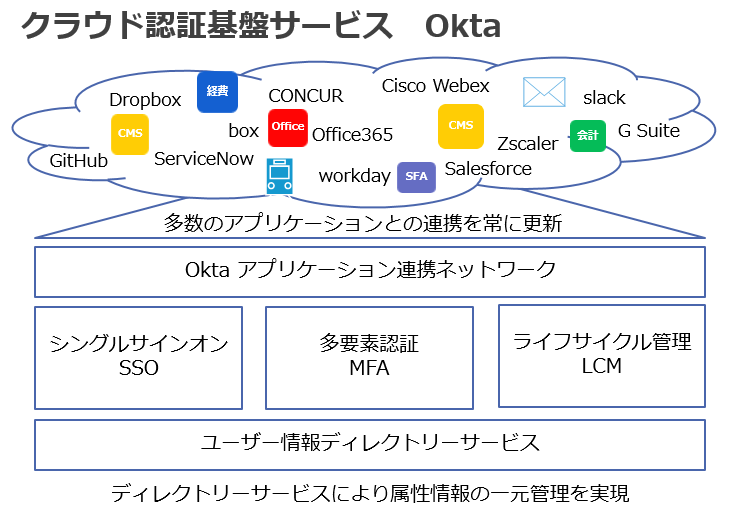

OktaのログからユーザーアクティビティーをSumo Logicで可視化する

クラウドベースの認証基盤サービスのOktaにフォーカスし、組織全体でOktaがどのように使われているかをSumo Logicで可視化し、ユーザーアクティビティに関する分析がどのように確認できるかを表示画面を使ってご紹介します。

2020年09月01日

- 監査証跡/ログ

-

Zoomの使用状況をSumo Logicで可視化

SIEMサービスのSumo Logicは、Zoomのパフォーマンス、可用性、セキュリティー、ユーザーアクティビティなど使用状況を可視化し分析することが可能です。

2020年07月27日

- 監査証跡/ログ

-

世界最先端のIT国家、エストニアを知っていますか

【第4回】医療データ連携を支える透明性世界最先端といえる電子政府を実現し、ほとんどのサービスがオンラインで完結する国があります。バルト三国で最も小さい国、人口約130万人のエストニアです。そのIT活用方法は世界中から注目を集めています。今回はヘルスケア分野でのデジタル化について紹介します。

2020年04月13日

- DX

- 事例

-

識者が語るクラウド時代の「セキュリティBCP」

昨今のセキュリティインシデント事情と企業・組織が取り組むべきセキュリティBCPのあり方や注目を集める同センターの取り組みについてNICTセンター長である園田道夫氏にお話を伺いました。

2020年03月24日

- セキュリティー

-

【後編】Box × クラウドセキュリティー対談 企業のクラウドシフトに必要な次世代セキュリティープラットフォーム

オンプレミスからクラウドへ。業務システムやアプリケーションの導入では、クラウドサービスの利用を前提とするクラウドネイティブの考え方が広がっています。Box導入がもたらす業務効率化の効果とクラウドセキュリティーについて語り合いましたが、後編ではクラウドシフトのセキュリティーについて話し合います。

2020年02月19日

- セキュリティー

-

【前編】Box × クラウドセキュリティー対談「なぜ、Boxは企業に支持されているのか? 働き方改革とセキュリティー強化を実現」

多種多様なSaaSやオンプレミスシステムと連携するクラウドベースのコンテンツ・マネジメントプラットフォーム としてBoxの導入が広がっています。企業の導入数は国内外で9万5000社以上。これほどまでに支持される理由は何なのでしょうか。

2020年02月19日

- セキュリティー

-

黒川伊保子氏インタビュー 脳科学から見る「セキュリティー力を高める組織づくり」

2018年10月に刊行した『妻のトリセツ』のヒットなど、今注目されている脳科学者の1人、黒川伊保子氏。情報セキュリティーにおける対策力向上のためのポイントを伺いました。

2019年10月01日

- 著名人インタビュー

-

クラウド型だから場所・デバイスを問わず 安全に利用できる

ゲートウェイセキュリティークラウドアプリケーションの利用に伴い、これまでのゲートウェイセキュリティーのトラフィック量が増加し、過負荷や遅延が課題になっています。このような課題の解決に期待されているクラウド型ゲートウェイセキュリティー「Zscaler」をご紹介します。

2019年09月06日

- セキュリティー

-

M&A時代のグローバル企業に必須の認証基盤 「Okta」事例からIDaaSのメリットを知る

クラウドアプリケーションの利用拡大とともにIDaaSの役割が増しています。IDaaSサービス「Okta」の導入事例を交えながら、IDaaS活用のポイントを解説します。

2019年07月30日

- セキュリティー

- 認証

-

世界最先端のIT国家、エストニアを知っていますか

【第3回】次にくるスタートアップが続々「Latitude59」国の存亡をかけてIT活用を磨き上げてきたのがバルト三国の1つ、エストニアです。前回は世界最先端といわれる電子政府が築き上げたセキュリティーについて解説しました。今回は、2019年5月16日、17日にエストニアで開かれた年に1度の国際的なスタートアップイベント「Latitude59」を紹介します。

2019年06月24日

- セミナーレポート

-

働き方改革から考える

クラウドサービスの利用拡大とともに、企業ではセキュリティー強化が大きな課題になっています。そこで、ユニアデックスが提供する効果的・効率的なセキュリティー対策を実現する基盤「クラウドセキュリティープラットフォーム」をご紹介します。

2019年05月17日

- セキュリティー

- 認証

- CASB

-

世界最先端のIT国家、エストニアを知っていますか

【第2回】世界初のブロックチェーン運用国家前回はエストニアのIT国家としての歴史を紹介させていただきました。

第2回は、世界で最も発達した電子政府が築き上げたセキュリティーについて紹介します。2019年04月01日

- DX

- 事例

-

なかなか進まない企業のデジタル化「DX推進ガイドライン」はなぜつくられた?

2018年12月、経済産業省が公表した企業がDXを推進するための指針「デジタルトランスフォーメーションを推進するためのガイドライン」(通称:DX推進ガイドライン)の概要とその背景について考察します。

2019年03月14日

- DX

-

世界最先端のIT国家、エストニアを知っていますか

【第1回】エストニアが電子立国できたワケ世界最先端ともいえる電子政府を実現し、ほとんどのサービスがオンラインで完結します。IT基盤のセキュリティーは強固でデータの改ざんは難しく、暗号技術を組み込んだ電子署名によって、セキュリティーと利便性を両立させています。

2019年03月01日

- DX

- 事例

-

元サッカー日本代表 戸田和幸氏インタビュー「守り人」

2002年日韓ワールドカップで守備的MFとして4試合にフル出場した戸田和幸氏。現役時代は相手のエースに仕事をさせない「つぶし屋」の異名を持ち、イングランドやオランダなど海外のチームでもプレーしました。現役引退後の2014年シーズンからは解説者として、2018年からは慶應義塾体育会ソッカー部Cチームの指導者として、活躍の場を広げています。

2018年10月15日

- 著名人インタビュー